Gerador de Hash SHA256: Crie Hashes SHA-256 Seguros Online Instantaneamente

Nosso gerador de hash SHA256 fornece uma maneira rápida e eficiente de gerar hashes SHA256 online, oferecendo uma solução poderosa para criptografar e proteger seus dados. Seja você um desenvolvedor trabalhando em hash de senha ou um entusiasta de criptomoeda envolvido na tecnologia blockchain, o SHA256 é um algoritmo confiável e amplamente utilizado. Saiba mais sobre o que é SHA256 e por que ele é essencial para criptografia segura.

O que é SHA256?

O SHA256, ou Secure Hash Algorithm 256-bit, faz parte da família SHA-2 de funções de hash criptográficas desenvolvidas pela National Security Agency (NSA). É uma função de hash unidirecional que converte quaisquer dados de entrada em um valor de hash de 256 bits de comprimento fixo, independentemente do tamanho da entrada. O algoritmo SHA256 é amplamente usado porque fornece um nível mais alto de segurança em comparação com algoritmos de hash mais antigos, como MD5 e SHA1.

O SHA256 é um componente crítico em muitas aplicações, incluindo hash de senha, verificação de arquivo e tecnologias de blockchain. Sua força está na resistência a ataques de colisão, tornando-o uma escolha popular para necessidades criptográficas modernas.

Usos comuns do hash SHA256

1. Hash de senha

O SHA256 é comumente usado em hash de senha para armazenar credenciais de usuário com segurança. Em vez de armazenar senhas em texto simples, os sistemas as convertem em valores de hash SHA256, que são então armazenados em bancos de dados. Isso garante que, mesmo que o banco de dados seja comprometido, os invasores não consigam reverter facilmente o hash de volta para a senha original.

Muitos sistemas também usam sais em combinação com SHA256 para proteger ainda mais as senhas de ataques de força bruta e explorações de tabelas de arco-íris. Devido à sua força criptográfica, o SHA256 é preferido em relação a algoritmos mais fracos como MD5 e SHA1 para segurança de senha.

2. Integridade e verificação de dados

Uma das principais aplicações do SHA256 é verificar a integridade de arquivos e dados. Ao baixar software ou transferir arquivos confidenciais, os desenvolvedores geralmente fornecem um hash SHA256 junto com o arquivo. Após baixar o arquivo, os usuários podem usar um gerador de hash SHA256 para criar o hash do arquivo e compará-lo com o hash fornecido. Se os hashes corresponderem, o arquivo será verificado como inalterado.

Este uso do hashing SHA256 é crítico para garantir que os dados não tenham sido adulterados durante a transferência ou download, o que é especialmente importante na distribuição de software e no manuseio seguro de dados.

3. Blockchain e criptografia

O SHA256 é a espinha dorsal da tecnologia blockchain, incluindo sua aplicação mais famosa em Bitcoin e outras criptomoedas. Em sistemas de blockchain, a criptografia SHA256 é usada para proteger dados de transações e garantir a integridade de todo o livro-razão do blockchain. Cada bloco no blockchain é vinculado por um hash SHA256, o que garante que os dados não podem ser alterados sem quebrar a cadeia.

Ao criar um hash único e irreversível para cada bloco, o SHA256 ajuda a manter a confiança e a segurança dos sistemas de blockchain, evitando fraudes e adulterações. Isso o torna indispensável no mundo dos livros-razão descentralizados e transações de criptomoedas.

O algoritmo SHA256 explicado

O algoritmo SHA256 processa dados de entrada dividindo-os em blocos de 512 bits. Cada bloco é processado por meio de uma série de operações bit a bit, incluindo deslocamento, rotação e mistura de bits, para produzir um hash final de 256 bits. O resultado é um valor de hash único e de comprimento fixo que não pode ser revertido ou descriptografado para revelar os dados originais.

SHA256 é uma função hash unidirecional, o que significa que, uma vez que os dados são hash, é praticamente impossível recuperar a entrada original do valor hash. Isso o torna altamente eficaz para tarefas como hash de senha e verificações de integridade de dados, onde a segurança é uma prioridade máxima. A complexidade do algoritmo e a resistência a ataques de colisão o tornaram um padrão confiável na criptografia moderna.

Por que usar um gerador de hash SHA256?

Nosso gerador de hash SHA256 é uma ferramenta versátil para qualquer pessoa que precise criar hashes SHA256. É especialmente valioso para desenvolvedores, profissionais de TI e entusiastas de criptografia que trabalham em aplicativos seguros. Quer você esteja fazendo hash de senhas, verificando arquivos ou protegendo transações de blockchain, nosso gerador SHA256 online fornece uma solução rápida e fácil.

Principais recursos:

- Rápido e fácil de usar: Não requer instalação; basta inserir seus dados e obter seu hash instantaneamente.

- Seguro e confiável: SHA256 continua sendo uma das funções de hash mais seguras disponíveis, amplamente usada em criptografia e segurança de dados.

- Acessibilidade online: Gere hashes SHA256 de qualquer dispositivo habilitado para web sem a necessidade de software especial.

Como usar a ferramenta online SHA256 Hash Generator?

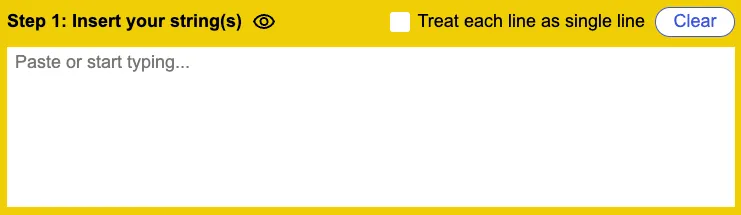

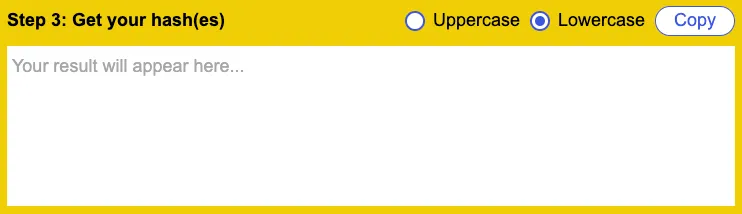

Gerar um hash SHA256 com nossa ferramenta online SHA256 é simples e conveniente. Veja como funciona:

- Insira seus dados: Insira o texto, arquivo ou dados que você deseja fazer hash no campo de entrada da ferramenta.

- Clique em Gerar: Clique no botão “Gerar”,

e a ferramenta produzirá um hash SHA256 exclusivo dos seus dados.

- Copie o hash: Use o hash gerado no seu projeto, armazenamento de senhas ou processo de verificação de dados.

![]()

A simplicidade da ferramenta a torna acessível para usuários de todos os níveis e, como é baseada na web, você pode criar hashes SHA256 de qualquer dispositivo sem software adicional.

Considerações de segurança do SHA256

O SHA256 é amplamente considerado uma das funções de hash mais seguras disponíveis hoje. Seu tamanho de hash de 256 bits e resistência a ataques de colisão o tornam adequado para criptografia, armazenamento de senhas e criptografia. Ao contrário de algoritmos mais antigos, como MD5 e SHA1, que são vulneráveis a ataques, o SHA256 oferece segurança forte e continua sendo confiável em muitos setores.

No entanto, como em qualquer prática de segurança, é essencial se manter atualizado com os avanços na criptografia. Embora o SHA256 seja robusto, algoritmos mais fortes como o SHA3 ou novos métodos de criptografia podem surgir no futuro. Por enquanto, o SHA256 continua sendo a melhor escolha para hash e criptografia seguros.

Para obter informações mais detalhadas sobre algoritmos criptográficos modernos e práticas seguras, você pode conferir este artigo sobre padrões criptográficos.

Conclusão

Nosso gerador de hash SHA256 online é uma ferramenta poderosa para qualquer um que precise criar hashes seguros para armazenamento de senhas, verificação de arquivos ou projetos de blockchain. A força e a confiabilidade do SHA256 o tornaram o padrão ouro em criptografia moderna, e nossa ferramenta garante que você possa gerar hashes SHA256 de forma rápida e eficiente a qualquer hora, em qualquer lugar.

Esteja você trabalhando em um projeto que exija hash de senha seguro ou garantindo a integridade de arquivos baixados, experimente nosso gerador de hash SHA256 e experimente a simplicidade do hash seguro na ponta dos seus dedos.