Generator skrótów SHA256: Twórz bezpieczne skróty SHA-256 online natychmiast

Nasz generator skrótów SHA256 zapewnia szybki i wydajny sposób generowania skrótów SHA256 online, oferując potężne rozwiązanie do szyfrowania i zabezpieczania danych. Niezależnie od tego, czy jesteś programistą pracującym nad haszowaniem haseł, czy entuzjastą kryptowalut zaangażowanym w technologię blockchain, SHA256 jest zaufanym i szeroko stosowanym algorytmem. Dowiedz się więcej o tym, czym jest SHA256 i dlaczego jest niezbędny do bezpiecznego szyfrowania.

Co to jest SHA256?

SHA256, czyli Secure Hash Algorithm 256-bit, jest częścią rodziny kryptograficznych funkcji skrótu SHA-2 opracowanych przez Narodową Agencję Bezpieczeństwa (NSA). Jest to jednokierunkowa funkcja skrótu, która konwertuje dowolne dane wejściowe na stałą długość 256-bitowej wartości skrótu, niezależnie od rozmiaru danych wejściowych. Algorytm SHA256 jest szeroko stosowany, ponieważ zapewnia wyższy poziom bezpieczeństwa w porównaniu ze starszymi algorytmami skrótu, takimi jak MD5 i SHA1.

SHA256 jest kluczowym elementem w wielu aplikacjach, w tym hashowaniu haseł, weryfikacji plików i technologiach blockchain. Jego siła tkwi w odporności na ataki kolizyjne, co czyni go popularnym wyborem dla współczesnych potrzeb kryptograficznych.

Typowe zastosowania hashowania SHA256

1. Hashowanie haseł

SHA256 jest powszechnie stosowany w hashowaniu haseł w celu bezpiecznego przechowywania danych uwierzytelniających użytkownika. Zamiast przechowywać hasła w postaci zwykłego tekstu, systemy konwertują je na wartości skrótu SHA256, które są następnie przechowywane w bazach danych. Zapewnia to, że nawet jeśli baza danych zostanie naruszona, atakujący nie będą mogli łatwo odwrócić skrótu z powrotem do oryginalnego hasła.

Wiele systemów używa również soli w połączeniu z SHA256 w celu dalszej ochrony haseł przed atakami siłowymi i eksploitami tabel tęczowych. Ze względu na swoją siłę kryptograficzną, SHA256 jest preferowany w stosunku do słabszych algorytmów, takich jak MD5 i SHA1, w celu zapewnienia bezpieczeństwa haseł.

2. Integralność danych i weryfikacja

Jednym z głównych zastosowań SHA256 jest weryfikacja integralności plików i danych. Podczas pobierania oprogramowania lub przesyłania poufnych plików, programiści często udostępniają hash SHA256 wraz z plikiem. Po pobraniu pliku użytkownicy mogą użyć generatora hash SHA256, aby utworzyć hash pliku i porównać go z dostarczonym hashem. Jeśli hashe są zgodne, plik jest weryfikowany jako niezmieniony.

To użycie hashowania SHA256 jest krytyczne dla zapewnienia, że dane nie zostały naruszone podczas przesyłania lub pobierania, co jest szczególnie ważne w dystrybucji oprogramowania i bezpiecznym przetwarzaniu danych.

3. Blockchain i kryptografia

SHA256 jest podstawą technologii blockchain, w tym jej najsłynniejszego zastosowania w Bitcoinie i innych kryptowalutach. W systemach blockchain szyfrowanie SHA256 jest używane do zabezpieczania danych transakcyjnych i zapewniania integralności całego rejestru blockchain. Każdy blok w blockchain jest połączony hashem SHA256, który gwarantuje, że danych nie można zmienić bez zerwania łańcucha.

Tworząc unikalny, nieodwracalny hash dla każdego bloku, SHA256 pomaga utrzymać zaufanie i bezpieczeństwo systemów blockchain, zapobiegając oszustwom i manipulacjom. Dzięki temu jest niezastąpiony w świecie zdecentralizowanych rejestrów i transakcji kryptowalutowych.

Wyjaśnienie algorytmu SHA256

Algorytm SHA256 przetwarza dane wejściowe, dzieląc je na 512-bitowe fragmenty. Każdy fragment jest przetwarzany przez szereg operacji bitowych, w tym przesuwanie, obracanie i mieszanie bitów, aby wytworzyć końcowy 256-bitowy hash. Rezultatem jest unikalna wartość hasha o stałej długości, której nie można odwrócić ani odszyfrować w celu ujawnienia oryginalnych danych.

SHA256 to jednokierunkowa funkcja skrótu, co oznacza, że po haszowaniu danych praktycznie niemożliwe jest odzyskanie oryginalnego wejścia z wartości skrótu. Dzięki temu jest on bardzo skuteczny w przypadku zadań takich jak haszowanie haseł i sprawdzanie integralności danych, gdzie bezpieczeństwo jest najwyższym priorytetem. Złożoność algorytmu i odporność na ataki kolizyjne sprawiły, że stał się on zaufanym standardem w nowoczesnym szyfrowaniu.

Dlaczego warto korzystać z generatora skrótów SHA256?

Nasz generator skrótów SHA256 to wszechstronne narzędzie dla każdego, kto musi tworzyć skróty SHA256. Jest on szczególnie cenny dla programistów, specjalistów IT i entuzjastów kryptografii pracujących nad bezpiecznymi aplikacjami. Niezależnie od tego, czy haszujesz hasła, weryfikujesz pliki czy zabezpieczasz transakcje blockchain, nasz internetowy generator SHA256 zapewnia szybkie i łatwe rozwiązanie.

Kluczowe cechy:

- Szybki i łatwy w użyciu: Nie wymaga instalacji; po prostu wprowadź swoje dane i natychmiast uzyskaj swój skrót.

- Bezpieczne i niezawodne: SHA256 pozostaje jedną z najbezpieczniejszych dostępnych funkcji skrótu, szeroko stosowaną w szyfrowaniu i zabezpieczaniu danych.

- Dostępność online: Generuj skróty SHA256 z dowolnego urządzenia z dostępem do Internetu bez potrzeby specjalnego oprogramowania.

Jak korzystać z narzędzia SHA256 Hash Generator Online?

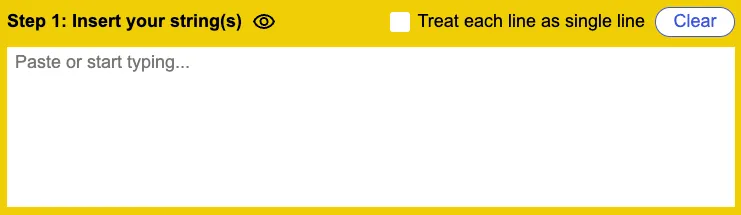

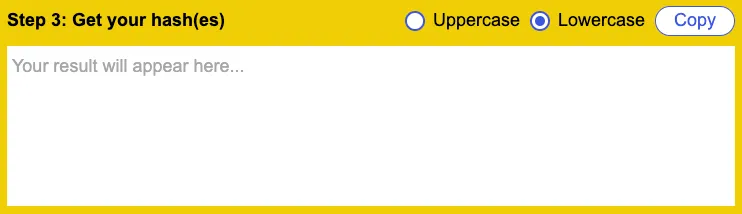

Generowanie skrótu SHA256 za pomocą naszego narzędzia SHA256 online jest proste i wygodne. Oto, jak to działa:

- Wprowadź swoje dane: Wprowadź tekst, plik lub dane, które chcesz haszować, do pola wprowadzania narzędzia.

- Kliknij Generuj: Naciśnij przycisk „Generuj”,

a narzędzie wygeneruje unikalny skrót SHA256 Twoich danych.

- Skopiuj skrót: Użyj wygenerowanego skrótu w swoim projekcie, przechowywaniu haseł lub procesie weryfikacji danych.

![]()

Prostota narzędzia sprawia, że jest ono dostępne dla użytkowników na wszystkich poziomach, a ponieważ jest oparte na sieci, możesz tworzyć skróty SHA256 z dowolnego urządzenia bez dodatkowego oprogramowania.

Zagadnienia bezpieczeństwa SHA256

SHA256 jest powszechnie uważane za jedną z najbezpieczniejszych funkcji skrótu dostępnych obecnie na rynku. Jego 256-bitowy rozmiar skrótu i odporność na ataki kolizyjne sprawiają, że nadaje się do szyfrowania, przechowywania haseł i kryptografii. W przeciwieństwie do starszych algorytmów, takich jak MD5 i SHA1, które są podatne na ataki, SHA256 oferuje silne zabezpieczenia i pozostaje zaufany w wielu branżach.

Jednakże, jak w przypadku każdej praktyki bezpieczeństwa, ważne jest, aby być na bieżąco z postępem w kryptografii. Podczas gdy SHA256 jest solidny, w przyszłości mogą pojawić się silniejsze algorytmy, takie jak SHA3 lub nowe metody szyfrowania. Na razie SHA256 pozostaje najlepszym wyborem do bezpiecznego hashowania i szyfrowania.

Aby uzyskać bardziej szczegółowe informacje na temat nowoczesnych algorytmów kryptograficznych i bezpiecznych praktyk, możesz sprawdzić ten artykuł na temat standardów kryptograficznych.

Wnioski

Nasz generator skrótów SHA256 online to potężne narzędzie dla każdego, kto potrzebuje tworzyć bezpieczne skróty do przechowywania haseł, weryfikacji plików lub projektów blockchain. Siła i niezawodność SHA256 uczyniły go złotym standardem w nowoczesnym szyfrowaniu, a nasze narzędzie zapewnia, że możesz szybko i wydajnie generować skróty SHA256 w dowolnym czasie i miejscu.

Niezależnie od tego, czy pracujesz nad projektem, który wymaga bezpiecznego hashowania haseł, czy zapewniasz integralność pobranych plików, wypróbuj nasz generator skrótów SHA256 i doświadcz prostoty bezpiecznego hashowania na wyciągnięcie ręki.