Generator skrótów SHA1: Twórz bezpieczne skróty SHA-1 online w kilka sekund

Nasz generator skrótów SHA1 oferuje szybki i niezawodny sposób generowania skrótów SHA1 online. Niezależnie od tego, czy jesteś programistą, profesjonalistą IT, czy pracujesz nad osobistym projektem, to narzędzie pomaga Ci natychmiast tworzyć bezpieczne skróty z dowolnych danych wejściowych. SHA1 jest kamieniem węgielnym kryptograficznych funkcji skrótu, szeroko stosowanych w weryfikacji integralności plików, haszowaniu haseł i podpisach cyfrowych.

Co to jest SHA1?

SHA1, czyli Secure Hash Algorithm 1, to kryptograficzna funkcja skrótu opracowana przez Narodową Agencję Bezpieczeństwa (NSA) w 1993 roku. Jest częścią rodziny Secure Hash Algorithm i generuje stałą 160-bitową wartość skrótu, znaną również jako skrót wiadomości, z danych wejściowych o dowolnej długości. SHA1 został zaprojektowany w celu zapewnienia integralności danych poprzez generowanie unikalnych wartości skrótu dla różnych danych wejściowych. Nawet niewielka zmiana w danych wejściowych doprowadzi do zupełnie innego skrótu SHA1.

Chociaż SHA1 został pierwotnie zaprojektowany do bezpiecznych aplikacji kryptograficznych, jego podatność na ataki kolizyjne doprowadziła do przyjęcia bezpieczniejszych algorytmów, takich jak SHA-256. Jednak SHA1 pozostaje przydatny w wielu aplikacjach niezwiązanych z bezpieczeństwem ze względu na swoją szybkość i prostotę.

Typowe zastosowania skrótu SHA1

1. Integralność danych

Jednym z najczęstszych zastosowań skrótu SHA1 jest zapewnienie integralności danych. Gdy pobierasz plik z zaufanego źródła, wydawca może podać obok niego skrót SHA1. Po pobraniu pliku możesz użyć generatora skrótu SHA1, aby utworzyć skrót pobranego pliku i porównać go z podanym skrótem. Jeśli skróty są zgodne, możesz potwierdzić, że plik nie został zmieniony podczas procesu pobierania.

2. Podpisy cyfrowe

SHA1 jest szeroko stosowany w generowaniu podpisów cyfrowych, które pomagają zapewnić autentyczność dokumentów i bezpieczną komunikację. Poprzez hashowanie dokumentu za pomocą SHA1 generowany jest unikalny hash, który jest następnie szyfrowany kluczem prywatnym w celu utworzenia podpisu cyfrowego. Kiedy odbiorca otrzymuje dokument, może zweryfikować autentyczność, odszyfrowując podpis i porównując hash.

3. Systemy kontroli wersji

W systemach takich jak Git, hashowanie SHA1 jest podstawą śledzenia zmian w plikach. Każde zatwierdzenie w Git jest identyfikowane za pomocą hasha SHA1, który zapewnia unikalne odniesienie do konkretnej wersji pliku lub projektu. Umożliwia to programistom wydajne zarządzanie różnymi wersjami i śledzenie zmian w czasie z wysokim stopniem dokładności.

SHA1 w hashowaniu haseł

SHA1 był historycznie używany do hashowania haseł w bazach danych. Gdy hasło jest tworzone lub aktualizowane, hasło w postaci zwykłego tekstu jest hashowane za pomocą generatora hashów SHA1, a hash jest przechowywany zamiast samego hasła. Dodaje to warstwę bezpieczeństwa, ponieważ przechowywanego hasha nie można łatwo odwrócić, aby ujawnić oryginalne hasło.

Jednak ze względu na luki w zabezpieczeniach algorytmu SHA1 (takie jak ataki kolizyjne, w których różne dane wejściowe mogą generować ten sam hash), nowoczesne protokoły bezpieczeństwa zalecają obecnie używanie bezpieczniejszych algorytmów, takich jak SHA-256 lub bcrypt do hashowania haseł. Podczas gdy algorytm SHA1 jest nadal używany w starszych systemach, nowsze metody oferują znacznie lepszą ochronę przed atakami.

Zrozumienie algorytmu SHA1

Algorytm SHA1 jest przeznaczony do przetwarzania danych wejściowych w 512-bitowych fragmentach, uzupełniając dane w razie potrzeby i dzieląc je na mniejsze bloki w celu przetworzenia. Następnie algorytm stosuje szereg operacji bitowych i modularnych dodatków, aby przekształcić dane wejściowe w 160-bitowe dane wyjściowe, które są hashami.

Ta transformacja zapewnia, że powstały skrót jest unikalny dla danych wejściowych, a nawet najmniejsza zmiana danych wejściowych wygeneruje zupełnie inny skrót. Ta cecha sprawia, że SHA1 jest niezawodnym narzędziem do zapewniania integralności i autentyczności danych w wielu aplikacjach.

Dlaczego warto używać generatora skrótów SHA1?

Generator skrótów SHA1 jest niezbędnym narzędziem dla każdego, kto pracuje nad weryfikacją plików, haszowaniem haseł lub zarządzaniem podpisami cyfrowymi. Dostępność online naszego generatora sprawia, że jest on szybki i łatwy w użyciu z dowolnego urządzenia, bez konieczności instalacji. Niezależnie od tego, czy weryfikujesz pobrany plik, tworzysz bezpieczne podpisy cyfrowe, czy zarządzasz systemem kontroli wersji, nasz generator skrótów SHA1 online zapewnia wydajne rozwiązanie.

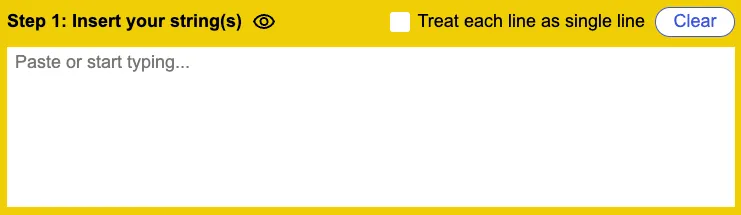

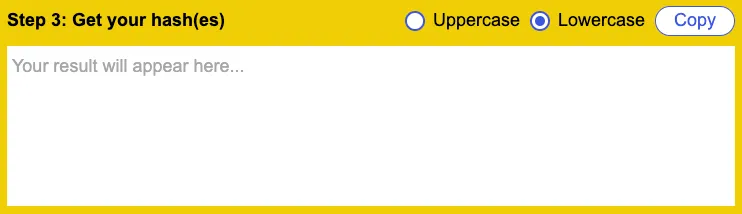

Jak korzystać z narzędzia generatora skrótów SHA1 online?

Korzystanie z naszego generatora skrótów SHA1 jest proste i wydajne. Oto, jak możesz utworzyć skrót SHA1 online w zaledwie kilku krokach:

- Wprowadź swoje dane: Wpisz tekst lub dane, które chcesz haszować, w polu wejściowym.

- Wygeneruj hash: Kliknij przycisk „Generuj”,

a hash SHA1 Twojego wejścia pojawi się natychmiast.

- Skopiuj hash: Użyj wygenerowanego hasha do weryfikacji pliku, hashowania hasła lub czegokolwiek, czego wymaga Twój konkretny projekt.

![]()

Bez konieczności instalacji możesz generować bezpieczne hashe SHA1 w podróży, z dowolnego urządzenia z dostępem do Internetu.

Zagadnienia bezpieczeństwa SHA1

Chociaż SHA1 służył jako niezawodne narzędzie kryptograficzne przez wiele lat, jego słabości kryptograficzne sprawiły, że jest mniej odpowiedni do bezpiecznych aplikacji. Ataki kolizyjne, w których dwa różne dane wejściowe mogą wygenerować ten sam skrót, sprawiły, że jest podatny na ataki w aplikacjach o wysokim poziomie bezpieczeństwa, takich jak szyfrowanie i przechowywanie haseł.

Ze względu na te luki wiele organizacji przeszło na silniejsze algorytmy, takie jak SHA-256 i bcrypt, w celach krytycznych dla bezpieczeństwa. W przypadku bezpiecznego hashowania lub szyfrowania haseł nowoczesne algorytmy zapewniają lepszą odporność na ataki i naruszenia danych.

Aby uzyskać bardziej szczegółowe informacje na temat nowoczesnych algorytmów kryptograficznych, zapoznaj się z tym artykułem na temat bezpiecznych metod hashowania.

Wnioski

Nasz generator skrótów SHA1 online oferuje szybki i skuteczny sposób generowania skrótów SHA1 dla różnych aplikacji, od weryfikacji plików po haszowanie haseł i podpisy cyfrowe. Chociaż SHA1 odnotował spadek użycia w aplikacjach o wysokim poziomie bezpieczeństwa ze względu na swoje luki w zabezpieczeniach, nadal jest ważnym narzędziem do celów niezwiązanych z bezpieczeństwem.

Jeśli szukasz szybkiego, łatwego w użyciu rozwiązania do tworzenia skrótów SHA1, wypróbuj nasz generator skrótów SHA1 już dziś i usprawnij przepływ pracy w swoim projekcie dzięki bezpiecznym i wydajnym możliwościom haszowania.