Generatore di hash SHA256: crea hash SHA-256 sicuri online all’istante

Il nostro generatore di hash SHA256 fornisce un modo rapido ed efficiente per generare hash SHA256 online, offrendo una potente soluzione per crittografare e proteggere i tuoi dati. Che tu sia uno sviluppatore che lavora sull’hashing delle password o un appassionato di criptovalute coinvolto nella tecnologia blockchain, SHA256 è un algoritmo affidabile e ampiamente utilizzato. Scopri di più su cosa sia SHA256 e perché è essenziale per la crittografia sicura.

Cos’è SHA256?

SHA256, o Secure Hash Algorithm 256-bit, fa parte della famiglia SHA-2 di funzioni hash crittografiche sviluppate dalla National Security Agency (NSA). È una funzione hash unidirezionale che converte qualsiasi dato di input in un valore hash di 256 bit di lunghezza fissa, indipendentemente dalla dimensione dell’input. L’algoritmo SHA256 è ampiamente utilizzato perché fornisce un livello di sicurezza più elevato rispetto ai vecchi algoritmi hash come MD5 e SHA1.

SHA256 è un componente fondamentale in molte applicazioni, tra cui hashing delle password, verifica dei file e tecnologie blockchain. La sua forza risiede nella resistenza agli attacchi di collisione, rendendolo una scelta popolare per le moderne esigenze crittografiche.

Utilizzi comuni dell’hashing SHA256

1. Hashing delle password

SHA256 è comunemente utilizzato nell’hashing delle password per archiviare in modo sicuro le credenziali utente. Invece di archiviare password in chiaro, i sistemi le convertono in valori hash SHA256, che vengono poi archiviati nei database. Ciò garantisce che anche se il database viene compromesso, gli aggressori non possono facilmente invertire l’hash nella password originale.

Molti sistemi utilizzano anche salt in combinazione con SHA256 per proteggere ulteriormente le password da attacchi brute-force ed exploit di rainbow table. Grazie alla sua forza crittografica, SHA256 è preferito rispetto ad algoritmi più deboli come MD5 e SHA1 per la sicurezza delle password.

2. Integrità e verifica dei dati

Una delle principali applicazioni di SHA256 è la verifica dell’integrità di file e dati. Quando si scarica un software o si trasferiscono file sensibili, gli sviluppatori spesso forniscono un hash SHA256 insieme al file. Dopo aver scaricato il file, gli utenti possono utilizzare un generatore di hash SHA256 per creare l’hash del file e confrontarlo con l’hash fornito. Se gli hash corrispondono, il file viene verificato come inalterato.

Questo utilizzo di hashing SHA256 è fondamentale per garantire che i dati non siano stati manomessi durante il trasferimento o il download, il che è particolarmente importante nella distribuzione del software e nella gestione sicura dei dati.

3. Blockchain e crittografia

SHA256 è la spina dorsale della tecnologia blockchain, inclusa la sua applicazione più famosa in Bitcoin e altre criptovalute. Nei sistemi blockchain, la crittografia SHA256 viene utilizzata per proteggere i dati delle transazioni e garantire l’integrità dell’intero registro blockchain. Ogni blocco nella blockchain è collegato da un hash SHA256, che garantisce che i dati non possano essere alterati senza interrompere la catena.

Creando un hash univoco e irreversibile per ogni blocco, SHA256 aiuta a mantenere la fiducia e la sicurezza dei sistemi blockchain, prevenendo frodi e manomissioni. Ciò lo rende indispensabile nel mondo dei registri decentralizzati e delle transazioni in criptovaluta.

L’algoritmo SHA256 spiegato

L’algoritmo SHA256 elabora i dati di input suddividendoli in blocchi da 512 bit. Ogni blocco viene elaborato tramite una serie di operazioni bit a bit, tra cui spostamento, rotazione e miscelazione di bit, per produrre un hash finale da 256 bit. Il risultato è un valore hash univoco e di lunghezza fissa che non può essere invertito o decrittografato per rivelare i dati originali.

SHA256 è una funzione hash unidirezionale, il che significa che una volta che i dati sono stati sottoposti ad hash, è praticamente impossibile recuperare l’input originale dal valore hash. Ciò lo rende altamente efficace per attività come l’hashing delle password e i controlli di integrità dei dati, dove la sicurezza è una priorità assoluta. La complessità dell’algoritmo e la resistenza agli attacchi di collisione lo hanno reso uno standard affidabile nella crittografia moderna.

Perché utilizzare un generatore di hash SHA256?

Il nostro generatore di hash SHA256 è uno strumento versatile per chiunque abbia bisogno di creare hash SHA256. È particolarmente prezioso per sviluppatori, professionisti IT e appassionati di crittografia che lavorano su applicazioni sicure. Che tu stia eseguendo l’hashing delle password, verificando file o proteggendo transazioni blockchain, il nostro generatore SHA256 online fornisce una soluzione rapida e semplice.

Caratteristiche principali:

- Veloce e facile da usare: Nessuna installazione richiesta; inserisci semplicemente i tuoi dati e ottieni immediatamente il tuo hash.

- Sicuro e affidabile: SHA256 rimane una delle funzioni hash più sicure disponibili, ampiamente utilizzata nella crittografia e nella sicurezza dei dati. - Accessibilità online: Genera hash SHA256 da qualsiasi dispositivo abilitato al Web senza la necessità di software speciale.

Come utilizzare lo strumento online generatore di hash SHA256?

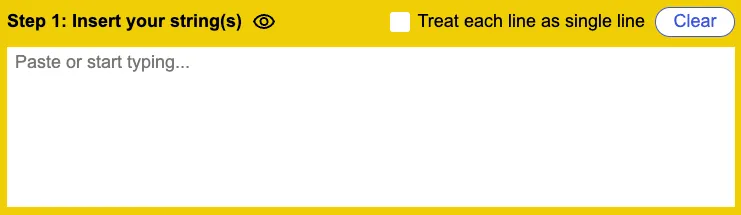

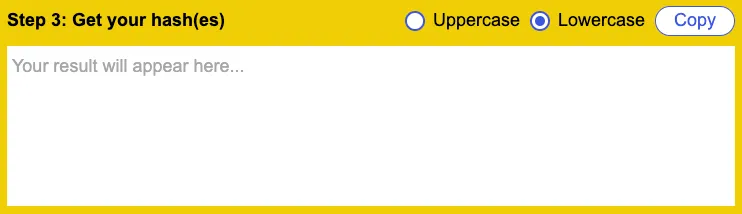

Generare un hash SHA256 con il nostro strumento SHA256 online è semplice e comodo. Ecco come funziona:

- Inserisci i tuoi dati: Inserisci il testo, il file o i dati che vuoi sottoporre a hash nel campo di input dello strumento.

- Fai clic su Genera: Fai clic sul pulsante “Genera”,

e lo strumento produrrà un hash SHA256 univoco dei tuoi dati.

- Copia l’hash: usa l’hash generato nel tuo progetto, nell’archiviazione delle password o nel processo di verifica dei dati.

![]()

La semplicità dello strumento lo rende accessibile a utenti di tutti i livelli e, poiché è basato sul Web, puoi creare hash SHA256 da qualsiasi dispositivo senza software aggiuntivo.

Considerazioni sulla sicurezza SHA256

SHA256 è ampiamente considerata una delle funzioni hash più sicure disponibili oggi. La sua dimensione hash a 256 bit e la resistenza agli attacchi di collisione la rendono adatta per la crittografia, l’archiviazione delle password e la crittografia. A differenza di algoritmi più vecchi come MD5 e SHA1, che sono vulnerabili agli attacchi, SHA256 offre una sicurezza elevata e rimane affidabile in molti settori.

Tuttavia, come per qualsiasi pratica di sicurezza, è essenziale rimanere aggiornati sui progressi nella crittografia. Sebbene SHA256 sia robusto, in futuro potrebbero emergere algoritmi più potenti come SHA3 o nuovi metodi di crittografia. Per ora, SHA256 rimane la scelta migliore per l’hashing e la crittografia sicuri.

Per informazioni più dettagliate sugli algoritmi crittografici moderni e sulle pratiche sicure, puoi consultare questo articolo sugli standard crittografici.

Conclusione

Il nostro generatore di hash SHA256 online è un potente strumento per chiunque abbia bisogno di creare hash sicuri per l’archiviazione delle password, la verifica dei file o progetti blockchain. La forza e l’affidabilità di SHA256 lo hanno reso il gold standard nella crittografia moderna e il nostro strumento ti garantisce di poter generare hash SHA256 in modo rapido ed efficiente sempre e ovunque.

Che tu stia lavorando a un progetto che richiede un hashing sicuro della password o che tu stia assicurando l’integrità dei file scaricati, prova il nostro generatore di hash SHA256 e sperimenta la semplicità dell’hashing sicuro a portata di mano.