Generatore hash SHA1: crea hash SHA-1 sicuri online in pochi secondi

Il nostro generatore hash SHA1 offre un modo rapido e affidabile per generare hash SHA1 online. Che tu sia uno sviluppatore, un professionista IT o che tu stia lavorando a un progetto personale, questo strumento ti aiuta a creare hash sicuri all’istante da qualsiasi dato di input. SHA1 è stato un pilastro delle funzioni hash crittografiche, ampiamente utilizzato nella verifica dell’integrità dei file, nell’hashing delle password e nelle firme digitali.

Cos’è SHA1?

SHA1, o Secure Hash Algorithm 1, è una funzione hash crittografica sviluppata dalla National Security Agency (NSA) nel 1993. Fa parte della famiglia Secure Hash Algorithm e genera un valore hash fisso a 160 bit, noto anche come digest del messaggio, da un input di qualsiasi lunghezza. SHA1 è stato progettato per garantire l’integrità dei dati producendo valori hash univoci per input diversi. Anche una piccola modifica nei dati di input porterà a un hash SHA1 completamente diverso.

Sebbene SHA1 sia stato originariamente progettato per applicazioni crittografiche sicure, le sue vulnerabilità agli attacchi di collisione hanno portato all’adozione di algoritmi più sicuri come SHA-256. Tuttavia, SHA1 rimane utile in molte applicazioni non di sicurezza grazie alla sua velocità e semplicità.

Utilizzi comuni dell’hashing SHA1

1. Integrità dei dati

Uno degli usi più diffusi dell’hashing SHA1 è garantire l’integrità dei dati. Quando scarichi un file da una fonte attendibile, l’editore potrebbe fornire un hash SHA1 insieme ad esso. Dopo aver scaricato il file, puoi utilizzare un generatore di hash SHA1 per creare l’hash del file scaricato e confrontarlo con l’hash fornito. Se gli hash corrispondono, puoi confermare che il file non è stato manomesso durante il processo di download.

2. Firme digitali

SHA1 è ampiamente utilizzato nella generazione di firme digitali, che aiutano a garantire l’autenticità dei documenti e la sicurezza delle comunicazioni. Con l’hashing del documento con SHA1, viene generato un hash univoco, che viene poi crittografato con una chiave privata per creare la firma digitale. Quando un destinatario riceve il documento, può verificarne l’autenticità decrittografando la firma e confrontando l’hash.

3. Sistemi di controllo delle versioni

In sistemi come Git, l’hashing SHA1 è fondamentale per tracciare le modifiche nei file. Ogni commit in Git è identificato da un hash SHA1, che fornisce un riferimento univoco per quella particolare versione del file o del progetto. Ciò consente agli sviluppatori di gestire in modo efficiente diverse versioni e tracciare le modifiche nel tempo con un elevato grado di accuratezza.

SHA1 nell’hashing delle password

Storicamente, SHA1 è stato utilizzato per l’hashing delle password nei database. Quando una password viene creata o aggiornata, la password in chiaro viene sottoposta a hash con il generatore di hash SHA1 e l’hash viene archiviato anziché la password stessa. Ciò aggiunge un livello di sicurezza, poiché l’hash archiviato non può essere facilmente invertito per rivelare la password originale.

Tuttavia, a causa delle vulnerabilità in SHA1 (come gli attacchi di collisione, in cui input diversi possono produrre lo stesso hash), i protocolli di sicurezza moderni ora raccomandano di utilizzare algoritmi più sicuri come SHA-256 o bcrypt per l’hashing delle password. Mentre SHA1 è ancora in uso per i sistemi legacy, metodi più recenti offrono una protezione significativamente migliore contro gli attacchi.

Informazioni sull’algoritmo SHA1

L’algoritmo SHA1 è progettato per elaborare i dati di input in blocchi da 512 bit, aggiungendo i dati secondo necessità e suddividendoli in blocchi più piccoli per l’elaborazione. L’algoritmo applica quindi una serie di operazioni bit a bit e aggiunte modulari per trasformare i dati di input in un output da 160 bit, che è l’hash.

Questa trasformazione garantisce che l’hash risultante sia univoco per i dati di input e anche la più piccola modifica all’input genererà un hash completamente diverso. Questa caratteristica rende SHA1 uno strumento affidabile per garantire l’integrità e l’autenticità dei dati in molte applicazioni.

Perché utilizzare un generatore di hash SHA1?

Un generatore di hash SHA1 è uno strumento essenziale per chiunque lavori sulla verifica dei file, l’hashing delle password o la gestione delle firme digitali. L’accessibilità online del nostro generatore lo rende rapido e facile da usare da qualsiasi dispositivo, senza bisogno di installazione. Che tu stia verificando un file scaricato, creando firme digitali sicure o gestendo un sistema di controllo delle versioni, il nostro generatore di hash SHA1 online fornisce una soluzione efficiente.

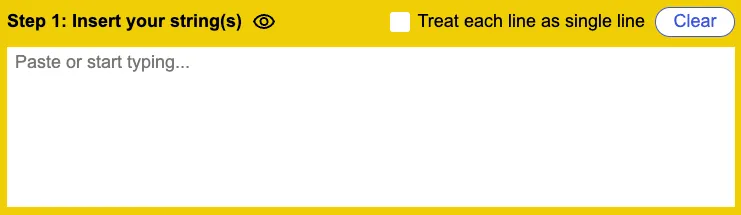

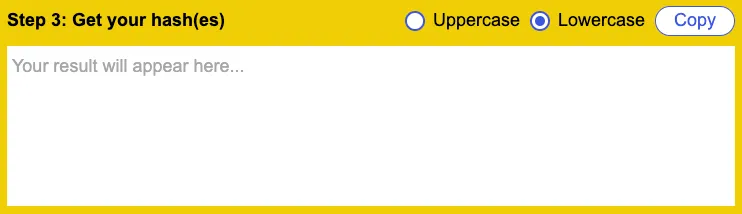

Come usare lo strumento online generatore di hash SHA1?

Usare il nostro generatore di hash SHA1 è semplice ed efficiente. Ecco come puoi creare un hash SHA1 online in pochi passaggi:

- Inserisci i tuoi dati: Inserisci il testo o i dati che vuoi sottoporre a hash nel campo di input.

- Genera l’hash: Fai clic sul pulsante “Genera”,

e l’hash SHA1 del tuo input apparirà immediatamente.

- Copia l’hash: Utilizza l’hash generato per la verifica dei file, l’hash della password o qualsiasi altra cosa richieda il tuo progetto specifico.

![]()

Senza alcuna installazione richiesta, puoi generare hash SHA1 sicuri in movimento, da qualsiasi dispositivo abilitato al Web.

Considerazioni sulla sicurezza SHA1

Sebbene SHA1 sia stato uno strumento crittografico affidabile per molti anni, le sue debolezze crittografiche lo hanno reso meno adatto per applicazioni sicure oggi. Gli attacchi di collisione, in cui due input diversi possono produrre lo stesso hash, lo hanno reso vulnerabile in applicazioni ad alta sicurezza, come la crittografia e l’archiviazione delle password.

A causa di queste vulnerabilità, molte organizzazioni sono passate ad algoritmi più forti come SHA-256 e bcrypt per scopi critici per la sicurezza. Per l’hashing o la crittografia sicura delle password, gli algoritmi moderni offrono una migliore resistenza agli attacchi e alle violazioni dei dati.

Per informazioni più dettagliate sugli algoritmi crittografici moderni, puoi fare riferimento a questo articolo sui metodi di hashing sicuri.

Conclusione

Il nostro generatore di hash SHA1 online offre un modo rapido ed efficace per generare hash SHA1 per varie applicazioni, dalla verifica dei file all’hashing delle password e alle firme digitali. Sebbene SHA1 abbia visto un calo nell’uso per applicazioni ad alta sicurezza a causa delle sue vulnerabilità, rimane uno strumento importante per scopi non correlati alla sicurezza.

Se stai cercando una soluzione rapida e facile da usare per creare hash SHA1, prova oggi stesso il nostro generatore di hash SHA1 e semplifica il flusso di lavoro del tuo progetto con funzionalità di hashing sicure ed efficienti.