Générateur de hachage SHA512 : chiffrez et générez des hachages SHA-512 sécurisés en ligne

Notre générateur de hachage SHA512 offre un moyen rapide et efficace de créer des hachages SHA512 en ligne, offrant une sécurité renforcée pour vos besoins de chiffrement de données. SHA512 fait partie de la famille SHA-2, connue pour sa force et sa fiabilité dans la sécurisation des informations sensibles. Que vous hachiez des mots de passe ou que vous vérifiiez l’intégrité des fichiers, SHA512 garantit que vos données sont protégées avec un niveau de sécurité élevé.

Qu’est-ce que SHA512 ?

SHA512, ou Secure Hash Algorithm 512-bit, est une fonction de hachage cryptographique qui produit une sortie fixe de 512 bits à partir de données d’entrée de n’importe quelle longueur. Développé par la National Security Agency (NSA), SHA512 fait partie de la famille SHA-2, qui comprend d’autres algorithmes comme SHA256 et SHA384. Il est conçu pour offrir un niveau de sécurité plus élevé que les algorithmes plus anciens tels que MD5 et SHA1.

Le hachage SHA512 est une fonction unidirectionnelle, ce qui signifie qu’il est impossible d’inverser le hachage pour retrouver l’entrée d’origine. Cela rend SHA512 idéal pour des tâches telles que le hachage de mots de passe, le chiffrement de données et la garantie de l’intégrité des fichiers et des communications.

Utilisations courantes du hachage SHA512

1. Hachage de mot de passe

SHA512 est largement utilisé pour le hachage de mot de passe dans les systèmes modernes. Lorsqu’un utilisateur crée un mot de passe, au lieu de stocker le mot de passe en texte brut, le système génère un hachage SHA512 du mot de passe et stocke ce hachage. Ce processus garantit que même si la base de données de mots de passe est compromise, les attaquants ne peuvent pas facilement effectuer une rétro-ingénierie du hachage pour récupérer le mot de passe d’origine.

De nombreux systèmes soucieux de la sécurité combinent également le chiffrement SHA512 avec des sels (données aléatoires ajoutées à l’entrée) pour améliorer encore la sécurité des mots de passe et protéger contre les attaques par force brute ou par dictionnaire.

2. Intégrité des données et chiffrement

L’une des principales fonctions du hachage SHA512 est de vérifier l’intégrité des données. En générant un hachage unique pour un fichier ou un élément de données, SHA512 permet de garantir que les données n’ont pas été modifiées. Si même un seul caractère du fichier est modifié, la valeur de hachage sera complètement différente, vous avertissant de la modification.

Cette fonctionnalité fait de SHA512 un outil essentiel dans la vérification des fichiers et les contrôles d’intégrité des données, en particulier lors de la transmission d’informations sensibles ou du téléchargement de fichiers à partir d’Internet.

3. Cryptographie sécurisée

Dans le monde de la cryptographie, SHA512 est reconnu pour sa capacité à sécuriser les communications et les données. Il est utilisé dans divers protocoles cryptographiques, notamment SSL/TLS (qui sécurise le trafic Internet), les signatures numériques et les e-mails cryptés. La longueur de hachage plus longue de 512 bits offre un niveau élevé de résistance aux attaques par collision, ce qui la rend adaptée aux applications hautement sécurisées.

De plus, le chiffrement SHA512 joue un rôle crucial dans la technologie blockchain, sécurisant les transactions et garantissant l’immuabilité des données blockchain.

Explication de l’algorithme SHA512

L’algorithme SHA512 traite les données d’entrée en les divisant en blocs de 1024 bits. Chaque bloc est traité par une série d’opérations au niveau du bit, notamment des décalages et des opérations logiques, pour transformer les données d’entrée en un hachage de 512 bits. Ce processus est connu sous le nom de construction Merkle-Damgård, qui ajoute un remplissage aux données d’entrée pour garantir qu’elles correspondent à la taille de bloc requise.

Le résultat est un hachage unique de longueur fixe qui ne peut pas être inversé ou déchiffré pour révéler l’entrée d’origine. Cette caractéristique fait de SHA512 l’une des fonctions de hachage les plus sécurisées disponibles aujourd’hui, offrant une protection supérieure par rapport aux algorithmes plus anciens comme MD5 ou SHA1.

Pourquoi utiliser un générateur de hachage SHA512 ?

Notre générateur de hachage SHA512 est un outil précieux pour les développeurs, les professionnels de l’informatique et toute personne ayant besoin de créer des hachages sécurisés. Il est particulièrement utile dans les applications où la sécurité et l’intégrité des données sont primordiales. En utilisant SHA512, vous pouvez créer des hachages forts et irréversibles qui sont idéaux pour :

Hachage de mot de passe : Stockez en toute sécurité les mots de passe des utilisateurs et protégez-les contre les accès non autorisés.

Vérification de fichier : Assurez l’intégrité des fichiers en comparant leurs valeurs de hachage SHA512.

Cryptage et cryptographie : Implémentez un cryptage de données sécurisé dans vos projets.

Que vous travailliez sur la sécurité Web, les protocoles cryptographiques ou les applications blockchain, notre générateur SHA512 offre un moyen rapide et efficace de créer des hachages sécurisés.

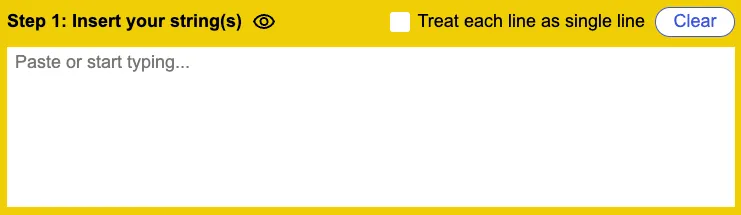

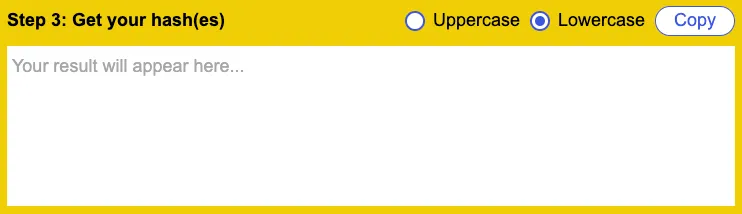

Comment utiliser l’outil en ligne de générateur de hachage SHA512 ?

L’utilisation de notre générateur de hachage SHA512 en ligne est simple et efficace. Suivez ces étapes simples pour générer votre hachage SHA512 :

- Entrez vos données : saisissez le texte ou les données que vous souhaitez hacher dans le champ de saisie.

- Générer le hachage : cliquez sur le bouton « Générer »,

et l’outil créera instantanément un hachage SHA512 de votre saisie.

- Copiez le hachage : utilisez le hachage généré pour le stockage de mots de passe, la vérification de fichiers ou à des fins cryptographiques.

![]()

L’outil est accessible en ligne depuis n’importe quel appareil, ce qui signifie que vous pouvez créer des hachages SHA512 sans avoir à télécharger de logiciel ou à effectuer des installations complexes.

Considérations de sécurité SHA512

SHA512 est considéré comme l’un des algorithmes de hachage les plus sécurisés disponibles aujourd’hui. Sa longueur de hachage de 512 bits offre un niveau de sécurité élevé, ce qui le rend résistant aux attaques par collision, où deux entrées différentes pourraient générer le même hachage. Cette robustesse est la raison pour laquelle SHA512 est fiable pour les applications sensibles comme le hachage de mots de passe, les signatures numériques et la sécurisation des communications.

Cependant, bien que SHA512 soit hautement sécurisé, il est toujours important de le combiner avec d’autres bonnes pratiques de sécurité. Par exemple, lors du stockage de mots de passe, l’utilisation de hachages salés ajoute une couche de protection supplémentaire. De plus, pour le chiffrement, la combinaison de SHA512 avec d’autres techniques cryptographiques comme AES (Advanced Encryption Standard) peut encore améliorer la sécurité des données.

Pour plus d’informations sur les meilleures pratiques cryptographiques, vous pouvez consulter cet article sur les méthodes de hachage sécurisées.

Conclusion

Notre générateur de hachage SHA512 en ligne est l’outil idéal pour générer des hachages sécurisés rapidement et efficacement. Que vous travailliez sur la protection par mot de passe, la vérification de fichiers ou la sécurisation de communications sensibles, SHA512 offre la force et la fiabilité nécessaires pour protéger vos données. Avec son algorithme robuste et sa large gamme d’applications, SHA512 reste une norme de confiance dans le monde de la cryptographie.

Essayez notre générateur de hachage SHA512 dès aujourd’hui pour découvrir les avantages d’un cryptage fort et sécurisé pour vos projets.