Générateur de hachage SHA256 : créez instantanément des hachages SHA-256 sécurisés en ligne

Notre générateur de hachage SHA256 fournit un moyen rapide et efficace de générer des hachages SHA256 en ligne, offrant une solution puissante pour crypter et sécuriser vos données. Que vous soyez un développeur travaillant sur le hachage de mots de passe ou un passionné de crypto-monnaie impliqué dans la technologie blockchain, SHA256 est un algorithme fiable et largement utilisé. Découvrez ce qu’est SHA256 et pourquoi il est essentiel pour un cryptage sécurisé.

Qu’est-ce que SHA256 ?

SHA256, ou Secure Hash Algorithm 256-bit, fait partie de la famille SHA-2 de fonctions de hachage cryptographiques développées par la National Security Agency (NSA). Il s’agit d’une fonction de hachage unidirectionnelle qui convertit toutes les données d’entrée en une valeur de hachage de 256 bits à longueur fixe, quelle que soit la taille de l’entrée. L’algorithme SHA256 est largement utilisé car il offre un niveau de sécurité plus élevé que les anciens algorithmes de hachage comme MD5 et SHA1.

SHA256 est un composant essentiel dans de nombreuses applications, notamment le hachage de mots de passe, la vérification de fichiers et les technologies de blockchain. Sa force réside dans sa résistance aux attaques par collision, ce qui en fait un choix populaire pour les besoins cryptographiques modernes.

Utilisations courantes du hachage SHA256

1. Hachage de mot de passe

SHA256 est couramment utilisé dans le hachage de mot de passe pour stocker en toute sécurité les informations d’identification des utilisateurs. Au lieu de stocker des mots de passe en texte clair, les systèmes les convertissent en valeurs de hachage SHA256, qui sont ensuite stockées dans des bases de données. Cela garantit que même si la base de données est compromise, les attaquants ne peuvent pas facilement inverser le hachage pour revenir au mot de passe d’origine.

De nombreux systèmes utilisent également des sels en combinaison avec SHA256 pour protéger davantage les mots de passe contre les attaques par force brute et les exploits de table arc-en-ciel. En raison de sa force cryptographique, SHA256 est préféré aux algorithmes plus faibles comme MD5 et SHA1 pour la sécurité des mots de passe.

2. Intégrité et vérification des données

L’une des principales applications de SHA256 est la vérification de l’intégrité des fichiers et des données. Lors du téléchargement de logiciels ou du transfert de fichiers sensibles, les développeurs fournissent souvent un hachage SHA256 à côté du fichier. Après avoir téléchargé le fichier, les utilisateurs peuvent utiliser un générateur de hachage SHA256 pour créer le hachage du fichier et le comparer avec le hachage fourni. Si les hachages correspondent, le fichier est vérifié comme non modifié.

Cette utilisation du hachage SHA256 est essentielle pour garantir que les données n’ont pas été altérées pendant le transfert ou le téléchargement, ce qui est particulièrement important dans la distribution de logiciels et la gestion sécurisée des données.

3. Blockchain et cryptographie

SHA256 est l’épine dorsale de la technologie blockchain, y compris son application la plus célèbre dans le Bitcoin et d’autres cryptomonnaies. Dans les systèmes blockchain, le chiffrement SHA256 est utilisé pour sécuriser les données de transaction et garantir l’intégrité de l’ensemble du registre blockchain. Chaque bloc de la blockchain est lié par un hachage SHA256, qui garantit que les données ne peuvent pas être modifiées sans briser la chaîne.

En créant un hachage unique et irréversible pour chaque bloc, SHA256 contribue à maintenir la confiance et la sécurité des systèmes blockchain, empêchant la fraude et la falsification. Cela le rend indispensable dans le monde des registres décentralisés et des transactions de cryptomonnaie.

L’algorithme SHA256 expliqué

L’algorithme SHA256 traite les données d’entrée en les divisant en blocs de 512 bits. Chaque bloc est traité par une série d’opérations au niveau du bit, notamment le décalage, la rotation et le mélange de bits, pour produire un hachage final de 256 bits. Le résultat est une valeur de hachage unique de longueur fixe qui ne peut pas être inversée ou déchiffrée pour révéler les données d’origine.

SHA256 est une fonction de hachage unidirectionnelle, ce qui signifie qu’une fois les données hachées, il est pratiquement impossible de récupérer l’entrée d’origine à partir de la valeur de hachage. Cela le rend très efficace pour des tâches telles que le hachage de mots de passe et les contrôles d’intégrité des données, où la sécurité est une priorité absolue. La complexité de l’algorithme et sa résistance aux attaques par collision en ont fait une norme de confiance dans le cryptage moderne.

Pourquoi utiliser un générateur de hachage SHA256 ?

Notre générateur de hachage SHA256 est un outil polyvalent pour quiconque a besoin de créer des hachages SHA256. Il est particulièrement utile pour les développeurs, les professionnels de l’informatique et les passionnés de cryptographie travaillant sur des applications sécurisées. Que vous hachiez des mots de passe, vérifiiez des fichiers ou sécurisiez des transactions blockchain, notre générateur SHA256 en ligne offre une solution rapide et facile.

Principales caractéristiques :

- Rapide et facile à utiliser : Aucune installation requise ; saisissez simplement vos données et obtenez votre hachage instantanément.

- Sécurisé et fiable : SHA256 reste l’une des fonctions de hachage les plus sécurisées disponibles, largement utilisée dans le cryptage et la sécurité des données.

- Accessibilité en ligne : générez des hachages SHA256 à partir de n’importe quel appareil connecté à Internet sans avoir besoin d’un logiciel spécial.

Comment utiliser l’outil en ligne de génération de hachage SHA256 ?

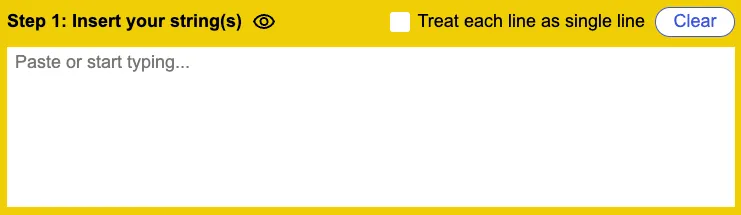

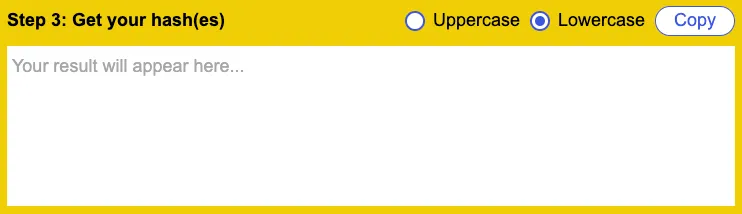

Générer un hachage SHA256 avec notre outil SHA256 en ligne est simple et pratique. Voici comment cela fonctionne :

- Entrez vos données : saisissez le texte, le fichier ou les données que vous souhaitez hacher dans le champ de saisie de l’outil.

- Cliquez sur Générer : appuyez sur le bouton « Générer »,

et l’outil produira un hachage SHA256 unique de vos données.

- Copiez le hachage : utilisez le hachage généré dans votre projet, le stockage de mots de passe ou le processus de vérification des données.

![]()

La simplicité de l’outil le rend accessible aux utilisateurs de tous niveaux, et comme il est basé sur le Web, vous pouvez créer des hachages SHA256 à partir de n’importe quel appareil sans logiciel supplémentaire.

Considérations de sécurité SHA256

SHA256 est largement considéré comme l’une des fonctions de hachage les plus sécurisées disponibles aujourd’hui. Sa taille de hachage de 256 bits et sa résistance aux attaques par collision le rendent adapté au chiffrement, au stockage de mots de passe et à la cryptographie. Contrairement aux algorithmes plus anciens tels que MD5 et SHA1, qui sont vulnérables aux attaques, SHA256 offre une sécurité renforcée et reste fiable dans de nombreux secteurs.

Cependant, comme pour toute pratique de sécurité, il est essentiel de rester à jour avec les avancées de la cryptographie. Bien que SHA256 soit robuste, des algorithmes plus puissants comme SHA3 ou de nouvelles méthodes de chiffrement pourraient émerger à l’avenir. Pour l’instant, SHA256 reste un choix de premier ordre pour le hachage et le chiffrement sécurisés.

Pour des informations plus détaillées sur les algorithmes cryptographiques modernes et les pratiques sécurisées, vous pouvez consulter cet article sur les normes cryptographiques.

Conclusion

Notre générateur de hachage SHA256 en ligne est un outil puissant pour quiconque a besoin de créer des hachages sécurisés pour le stockage de mots de passe, la vérification de fichiers ou les projets de blockchain. La force et la fiabilité de SHA256 en ont fait la référence absolue du chiffrement moderne, et notre outil vous permet de générer rapidement et efficacement des hachages SHA256 à tout moment et en tout lieu.

Que vous travailliez sur un projet nécessitant un hachage de mot de passe sécurisé ou garantissant l’intégrité des fichiers téléchargés, essayez notre générateur de hachage SHA256 et découvrez la simplicité du hachage sécurisé à portée de main.