Générateur de hachage SHA1 : créez des hachages SHA-1 sécurisés en ligne en quelques secondes

Notre générateur de hachage SHA1 offre un moyen rapide et fiable de générer des hachages SHA1 en ligne. Que vous soyez développeur, professionnel de l’informatique ou que vous travailliez sur un projet personnel, cet outil vous aide à créer instantanément des hachages sécurisés à partir de n’importe quelle donnée d’entrée. SHA1 est une pierre angulaire des fonctions de hachage cryptographique, largement utilisée dans la vérification de l’intégrité des fichiers, le hachage des mots de passe et les signatures numériques.

Qu’est-ce que SHA1 ?

SHA1, ou Secure Hash Algorithm 1, est une fonction de hachage cryptographique développée par la National Security Agency (NSA) en 1993. Il fait partie de la famille Secure Hash Algorithm et génère une valeur de hachage fixe de 160 bits, également appelée condensé de message, à partir d’une entrée de n’importe quelle longueur. SHA1 a été conçu pour garantir l’intégrité des données en produisant des valeurs de hachage uniques pour différentes entrées. Même une modification mineure des données d’entrée entraînera un hachage SHA1 complètement différent.

Alors que SHA1 a été conçu à l’origine pour des applications cryptographiques sécurisées, ses vulnérabilités aux attaques par collision ont conduit à l’adoption d’algorithmes plus sécurisés comme SHA-256. Cependant, SHA1 reste utile dans de nombreuses applications non liées à la sécurité en raison de sa rapidité et de sa simplicité.

Utilisations courantes du hachage SHA1

1. Intégrité des données

L’une des utilisations les plus courantes du hachage SHA1 est de garantir l’intégrité des données. Lorsque vous téléchargez un fichier à partir d’une source fiable, l’éditeur peut fournir un hachage SHA1 en même temps. Après avoir téléchargé le fichier, vous pouvez utiliser un générateur de hachage SHA1 pour créer le hachage du fichier téléchargé et le comparer au hachage fourni. Si les hachages correspondent, vous pouvez confirmer que le fichier n’a pas été altéré pendant le processus de téléchargement.

2. Signatures numériques

SHA1 est largement utilisé pour générer des signatures numériques, qui permettent de garantir l’authenticité des documents et de sécuriser les communications. En hachant le document avec SHA1, un hachage unique est généré, qui est ensuite chiffré avec une clé privée pour créer la signature numérique. Lorsqu’un destinataire reçoit le document, il peut vérifier l’authenticité en déchiffrant la signature et en comparant le hachage.

3. Systèmes de contrôle de version

Dans des systèmes comme Git, le hachage SHA1 est fondamental pour suivre les modifications des fichiers. Chaque validation dans Git est identifiée par un hachage SHA1, qui fournit une référence unique pour cette version particulière du fichier ou du projet. Cela permet aux développeurs de gérer efficacement différentes versions et de suivre les modifications au fil du temps avec un degré élevé de précision.

SHA1 dans le hachage de mot de passe

SHA1 a toujours été utilisé pour le hachage de mot de passe dans les bases de données. Lorsqu’un mot de passe est créé ou mis à jour, le mot de passe en texte clair est haché avec le générateur de hachage SHA1 et le hachage est stocké plutôt que le mot de passe lui-même. Cela ajoute une couche de sécurité, car le hachage stocké ne peut pas être facilement inversé pour révéler le mot de passe d’origine.

Cependant, en raison de vulnérabilités dans SHA1 (telles que les attaques par collision, où différentes entrées peuvent produire le même hachage), les protocoles de sécurité modernes recommandent désormais d’utiliser des algorithmes plus sécurisés comme SHA-256 ou bcrypt pour le hachage des mots de passe. Bien que SHA1 soit toujours utilisé pour les systèmes hérités, des méthodes plus récentes offrent une protection nettement meilleure contre les attaques.

Comprendre l’algorithme SHA1

L’algorithme SHA1 est conçu pour traiter les données d’entrée en blocs de 512 bits, en complétant les données selon les besoins et en les décomposant en blocs plus petits pour le traitement. L’algorithme applique ensuite une série d’opérations au niveau du bit et d’ajouts modulaires pour transformer les données d’entrée en une sortie de 160 bits, qui est le hachage.

Cette transformation garantit que le hachage résultant est unique aux données d’entrée, et même la plus petite modification de l’entrée générera un hachage complètement différent. Cette caractéristique fait de SHA1 un outil fiable pour garantir l’intégrité et l’authenticité des données dans de nombreuses applications.

Pourquoi utiliser un générateur de hachage SHA1 ?

Un générateur de hachage SHA1 est un outil essentiel pour toute personne travaillant sur la vérification de fichiers, le hachage de mots de passe ou la gestion de signatures numériques. L’accessibilité en ligne de notre générateur le rend rapide et facile à utiliser depuis n’importe quel appareil, sans avoir besoin d’installation. Que vous vérifiiez un fichier téléchargé, créiez des signatures numériques sécurisées ou gériez un système de contrôle de version, notre générateur de hachage SHA1 en ligne offre une solution efficace.

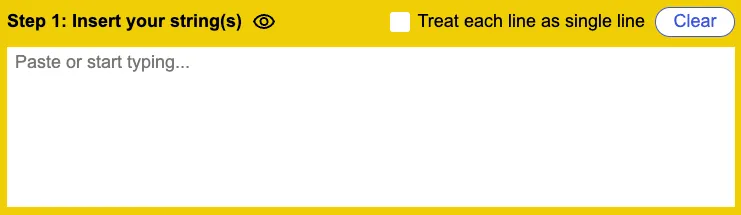

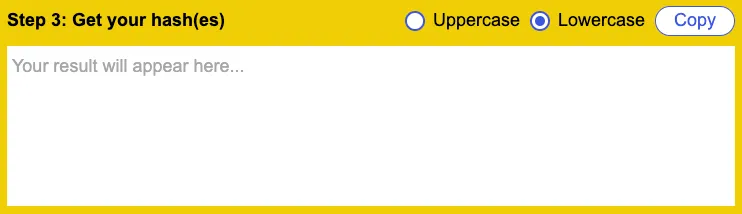

Comment utiliser l’outil en ligne de générateur de hachage SHA1 ?

L’utilisation de notre générateur de hachage SHA1 est simple et efficace. Voici comment créer un hachage SHA1 en ligne en quelques étapes seulement :

- Entrez vos données : saisissez le texte ou les données que vous souhaitez hacher dans le champ de saisie.

- Générer le hachage : Cliquez sur le bouton « Générer »,

et le hachage SHA1 de votre entrée apparaîtra instantanément.

- Copiez le hachage : Utilisez le hachage généré pour la vérification de fichier, le hachage de mot de passe ou tout ce que votre projet spécifique requiert.

![]()

Sans aucune installation requise, vous pouvez générer des hachages SHA1 sécurisés en déplacement, à partir de n’importe quel appareil connecté au Web.

Considérations de sécurité sur SHA1

Bien que SHA1 ait servi d’outil cryptographique fiable pendant de nombreuses années, ses faiblesses cryptographiques l’ont rendu moins adapté aux applications sécurisées d’aujourd’hui. Les attaques par collision, où deux entrées différentes peuvent produire le même hachage, l’ont rendu vulnérable dans les applications de haute sécurité, telles que le chiffrement et le stockage de mots de passe.

En raison de ces vulnérabilités, de nombreuses organisations sont passées à des algorithmes plus puissants comme SHA-256 et bcrypt à des fins de sécurité critiques. Pour le hachage ou le chiffrement sécurisé des mots de passe, les algorithmes modernes offrent une meilleure résistance aux attaques et aux violations de données.

Pour des informations plus détaillées sur les algorithmes cryptographiques modernes, vous pouvez vous référer à cet article sur les méthodes de hachage sécurisées.

Conclusion

Notre générateur de hachage SHA1 en ligne offre un moyen rapide et efficace de générer des hachages SHA1 pour diverses applications, de la vérification de fichiers au hachage de mots de passe et aux signatures numériques. Bien que l’utilisation de SHA1 ait diminué pour les applications de haute sécurité en raison de ses vulnérabilités, il reste un outil important pour les applications non liées à la sécurité.

Si vous recherchez une solution rapide et facile à utiliser pour créer des hachages SHA1, essayez dès aujourd’hui notre générateur de hachage SHA1 et rationalisez le flux de travail de votre projet avec des capacités de hachage sécurisées et efficaces.