Generador de hash SHA512: encripte y genere hashes SHA-512 seguros en línea

Nuestro generador de hashes SHA512 ofrece una forma rápida y eficiente de crear hashes SHA512 en línea, lo que proporciona una seguridad mejorada para sus necesidades de encriptación de datos. SHA512 es parte de la familia SHA-2, conocida por su solidez y confiabilidad a la hora de proteger información confidencial. Ya sea que esté codificando contraseñas o verificando la integridad de archivos, SHA512 garantiza que sus datos estén protegidos con un alto nivel de seguridad.

¿Qué es SHA512?

SHA512, o algoritmo de hash seguro de 512 bits, es una función de hash criptográfica que produce una salida fija de 512 bits a partir de datos de entrada de cualquier longitud. Desarrollado por la Agencia de Seguridad Nacional (NSA), SHA512 es parte de la familia SHA-2, que incluye otros algoritmos como SHA256 y SHA384. Está diseñado para proporcionar un mayor nivel de seguridad que los algoritmos más antiguos, como MD5 y SHA1.

El hash SHA512 es una función unidireccional, lo que significa que es computacionalmente inviable revertir el hash para encontrar la entrada original. Esto hace que SHA512 sea ideal para tareas como el hash de contraseñas, el cifrado de datos y para garantizar la integridad de archivos y comunicaciones.

Usos comunes del hash SHA512

1. Hash de contraseñas

El SHA512 se usa ampliamente para el hash de contraseñas en los sistemas modernos. Cuando un usuario crea una contraseña, en lugar de almacenar la contraseña en texto sin formato, el sistema genera un hash SHA512 de la contraseña y lo almacena. Este proceso garantiza que, incluso si la base de datos de contraseñas se ve comprometida, los atacantes no puedan realizar ingeniería inversa fácilmente en el hash para recuperar la contraseña original.

Muchos sistemas conscientes de la seguridad también combinan el cifrado SHA512 con sales (datos aleatorios agregados a la entrada) para mejorar aún más la seguridad de las contraseñas y proteger contra ataques de fuerza bruta o de diccionario.

2. Integridad y cifrado de datos

Una de las principales funciones del hash SHA512 es verificar la integridad de los datos. Al generar un hash único para un archivo o un fragmento de datos, SHA512 ayuda a garantizar que los datos no hayan sido alterados. Si se modifica incluso un solo carácter del archivo, el valor del hash será completamente diferente, lo que le avisará de la modificación.

Esta característica convierte a SHA512 en una herramienta esencial para la verificación de archivos y las comprobaciones de integridad de datos, especialmente al transmitir información confidencial o descargar archivos de Internet.

3. Criptografía segura

En el mundo de la criptografía, SHA512 es confiable por su capacidad para proteger las comunicaciones y los datos. Se utiliza en varios protocolos criptográficos, incluidos SSL/TLS (que protege el tráfico de Internet), firmas digitales y correos electrónicos cifrados. La longitud de hash más larga de 512 bits proporciona un alto nivel de resistencia a los ataques de colisión, lo que lo hace adecuado para aplicaciones de alta seguridad.

Además, el cifrado SHA512 desempeña un papel crucial en la tecnología blockchain, ya que protege las transacciones y garantiza la inmutabilidad de los datos de la cadena de bloques.

Explicación del algoritmo SHA512

El algoritmo SHA512 procesa los datos de entrada dividiéndolos en bloques de 1024 bits. Cada bloque se procesa mediante una serie de operaciones bit a bit, que incluyen desplazamientos y operaciones lógicas, para transformar los datos de entrada en un hash de 512 bits. Este proceso se conoce como la construcción Merkle-Damgård, que agrega relleno a los datos de entrada para garantizar que se ajusten al tamaño de bloque requerido.

El resultado es un hash único de longitud fija que no se puede revertir ni descifrar para revelar la entrada original. Esta característica hace que SHA512 sea una de las funciones hash más seguras disponibles en la actualidad, y ofrece una protección superior en comparación con algoritmos más antiguos como MD5 o SHA1.

¿Por qué utilizar un generador de hash SHA512?

Nuestro generador de hash SHA512 es una herramienta valiosa para desarrolladores, profesionales de TI y cualquier persona que necesite crear hashes seguros. Es particularmente útil en aplicaciones donde la seguridad y la integridad de los datos son primordiales. Al usar SHA512, puede crear hashes fuertes e irreversibles que son ideales para:

- Hash de contraseñas: Almacene de forma segura las contraseñas de los usuarios y protéjalas contra el acceso no autorizado.

- Verificación de archivos: Garantice la integridad de los archivos comparando sus valores de hash SHA512.

- Cifrado y criptografía: Implemente un cifrado de datos seguro en sus proyectos.

Ya sea que esté trabajando en seguridad web, protocolos criptográficos o aplicaciones de cadena de bloques, nuestro generador SHA512 ofrece una forma rápida y eficiente de crear hashes seguros.

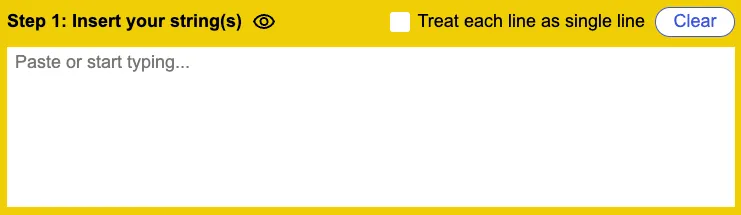

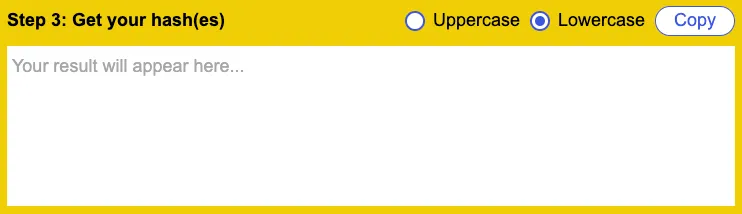

¿Cómo usar la herramienta en línea del generador de hash SHA512?

Usar nuestro generador de hash SHA512 en línea es simple y eficiente. Sigue estos sencillos pasos para generar tu hash SHA512:

- Ingresa tus datos: Introduce el texto o los datos que deseas convertir en hash en el campo de entrada.

- Genera el hash: Haz clic en el botón “Generar”

y la herramienta creará instantáneamente un hash SHA512 de tu entrada.

- Copia el hash: Utiliza el hash generado para almacenar contraseñas, verificar archivos o con fines criptográficos.

![]()

Se puede acceder a la herramienta en línea desde cualquier dispositivo, lo que significa que puede crear hashes SHA512 sin necesidad de descargar ningún software ni realizar instalaciones complejas.

Consideraciones de seguridad de SHA512

SHA512 se considera uno de los algoritmos de hash más seguros disponibles en la actualidad. Su longitud de hash de 512 bits proporciona un alto nivel de seguridad, lo que lo hace resistente a ataques de colisión, donde dos entradas diferentes podrían generar el mismo hash. Esta solidez es la razón por la que SHA512 es confiable para aplicaciones sensibles como el hash de contraseñas, las firmas digitales y la protección de las comunicaciones.

Sin embargo, si bien SHA512 es altamente seguro, siempre es importante combinarlo con otras prácticas recomendadas de seguridad. Por ejemplo, al almacenar contraseñas, el uso de hashes con sal agrega una capa adicional de protección. Además, para el cifrado, la combinación de SHA512 con otras técnicas criptográficas como AES (Advanced Encryption Standard) puede mejorar aún más la seguridad de los datos.

Para obtener más información sobre las mejores prácticas criptográficas, puede consultar este artículo sobre métodos de hash seguros.

Conclusión

Nuestro generador de hash SHA512 en línea es la herramienta perfecta para generar hashes seguros de manera rápida y eficiente. Ya sea que esté trabajando en la protección de contraseñas, la verificación de archivos o la seguridad de las comunicaciones confidenciales, SHA512 ofrece la solidez y la confiabilidad necesarias para mantener sus datos seguros. Con su sólido algoritmo y su amplia gama de aplicaciones, SHA512 sigue siendo un estándar confiable en el mundo de la criptografía.

Pruebe nuestro generador de hash SHA512 hoy mismo para experimentar los beneficios de un cifrado sólido y seguro para sus proyectos.