Generador de hash SHA256: crea hashes SHA256 seguros en línea al instante

Nuestro generador de hash SHA256 ofrece una forma rápida y eficiente de generar hashes SHA256 en línea, ofreciendo una solución poderosa para cifrar y proteger tus datos. Ya seas un desarrollador que trabaja en el hash de contraseñas o un entusiasta de las criptomonedas involucrado en la tecnología blockchain, SHA256 es un algoritmo confiable y ampliamente utilizado. Obtén más información sobre qué es SHA256 y por qué es esencial para el cifrado seguro.

¿Qué es SHA256?

SHA256, o algoritmo hash seguro de 256 bits, es parte de la familia SHA-2 de funciones hash criptográficas desarrolladas por la Agencia de Seguridad Nacional (NSA). Es una función hash unidireccional que convierte cualquier dato de entrada en un valor hash de 256 bits de longitud fija, independientemente del tamaño de entrada. El algoritmo SHA256 se utiliza ampliamente porque proporciona un mayor nivel de seguridad en comparación con algoritmos hash más antiguos como MD5 y SHA1.

SHA256 es un componente fundamental en muchas aplicaciones, incluidas las tecnologías de hash de contraseñas, verificación de archivos y cadenas de bloques. Su fortaleza radica en su resistencia a los ataques de colisión, lo que lo convierte en una opción popular para las necesidades criptográficas modernas.

Usos comunes del hash SHA256

1. Hashing de contraseñas

SHA256 se utiliza comúnmente en el hash de contraseñas para almacenar credenciales de usuario de forma segura. En lugar de almacenar contraseñas de texto sin formato, los sistemas las convierten en valores hash SHA256, que luego se almacenan en bases de datos. Esto garantiza que, incluso si la base de datos se ve comprometida, los atacantes no pueden revertir fácilmente el hash a la contraseña original.

Muchos sistemas también utilizan sales en combinación con SHA256 para proteger aún más las contraseñas de ataques de fuerza bruta y exploits de tablas arco iris. Debido a su fortaleza criptográfica, SHA256 se prefiere a algoritmos más débiles como MD5 y SHA1 para la seguridad de las contraseñas.

2. Integridad y verificación de datos

Una de las principales aplicaciones de SHA256 es verificar la integridad de los archivos y los datos. Al descargar software o transferir archivos confidenciales, los desarrolladores suelen proporcionar un hash SHA256 junto con el archivo. Después de descargar el archivo, los usuarios pueden utilizar un generador de hash SHA256 para crear el hash del archivo y compararlo con el hash proporcionado. Si los hashes coinciden, se verifica que el archivo no ha sufrido modificaciones.

Este uso de hashing SHA256 es fundamental para garantizar que los datos no hayan sido alterados durante la transferencia o descarga, lo que es especialmente importante en la distribución de software y el manejo seguro de datos.

3. Blockchain y criptografía

SHA256 es la columna vertebral de la tecnología blockchain, incluida su aplicación más famosa en Bitcoin y otras criptomonedas. En los sistemas blockchain, el cifrado SHA256 se utiliza para proteger los datos de las transacciones y garantizar la integridad de todo el libro de contabilidad de la blockchain. Cada bloque de la cadena de bloques está vinculado por un hash SHA256, que garantiza que los datos no se puedan alterar sin romper la cadena.

Al crear un hash único e irreversible para cada bloque, SHA256 ayuda a mantener la confianza y la seguridad de los sistemas de cadena de bloques, evitando el fraude y la manipulación. Esto lo hace indispensable en el mundo de los registros descentralizados y las transacciones de criptomonedas.

Explicación del algoritmo SHA256

El algoritmo SHA256 procesa los datos de entrada dividiéndolos en fragmentos de 512 bits. Cada fragmento se procesa a través de una serie de operaciones bit a bit, que incluyen desplazamiento, rotación y mezcla de bits, para producir un hash final de 256 bits. El resultado es un valor hash único de longitud fija que no se puede revertir ni descifrar para revelar los datos originales.

SHA256 es una función hash unidireccional, lo que significa que una vez que se convierte el valor hash en un hash a los datos, es prácticamente imposible recuperar la entrada original a partir del valor hash. Esto lo hace muy eficaz para tareas como el hash de contraseñas y las comprobaciones de integridad de datos, donde la seguridad es una prioridad máxima. La complejidad del algoritmo y su resistencia a los ataques de colisión lo han convertido en un estándar de confianza en el cifrado moderno.

¿Por qué utilizar un generador de hash SHA256?

Nuestro generador de hash SHA256 es una herramienta versátil para cualquiera que necesite crear hashes SHA256. Es especialmente valioso para desarrolladores, profesionales de TI y entusiastas de la criptografía que trabajan en aplicaciones seguras. Ya sea que esté creando hashes de contraseñas, verificando archivos o asegurando transacciones de blockchain, nuestro generador SHA256 en línea proporciona una solución rápida y sencilla.

Características principales:

- Rápido y fácil de usar: No requiere instalación; simplemente ingrese sus datos y obtenga su hash al instante.

- Seguro y confiable: SHA256 sigue siendo una de las funciones hash más seguras disponibles, ampliamente utilizada en cifrado y seguridad de datos.

- Accesibilidad en línea: Genere hashes SHA256 desde cualquier dispositivo habilitado para la web sin la necesidad de software especial.

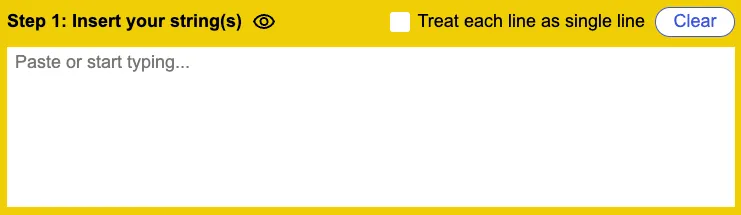

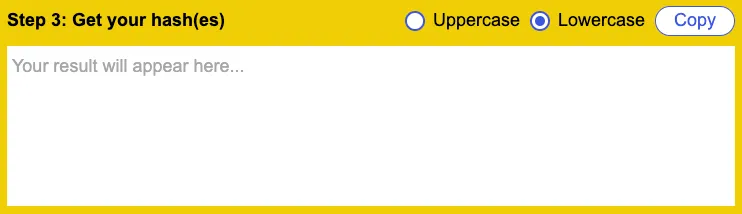

¿Cómo utilizar la herramienta en línea para generar hash SHA256?

Generar un hash SHA256 con nuestra herramienta en línea SHA256 es simple y conveniente. Así es como funciona:

- Ingrese sus datos: Ingrese el texto, archivo o datos que desea convertir en hash en el campo de entrada de la herramienta.

- Haga clic en Generar: Presione el botón “Generar”,

y la herramienta producirá un hash SHA256 único de sus datos.

- Copiar el hash: Use el hash generado en su proyecto, almacenamiento de contraseñas o proceso de verificación de datos.

![]()

La simplicidad de la herramienta la hace accesible para usuarios de todos los niveles y, dado que está basada en la web, puede crear hashes SHA256 desde cualquier dispositivo sin software adicional.

Consideraciones de seguridad de SHA256

SHA256 se considera ampliamente una de las funciones hash más seguras disponibles en la actualidad. Su tamaño de hash de 256 bits y su resistencia a los ataques de colisión lo hacen adecuado para el cifrado, el almacenamiento de contraseñas y la criptografía. A diferencia de los algoritmos más antiguos, como MD5 y SHA1, que son vulnerables a los ataques, SHA256 ofrece una seguridad sólida y sigue siendo confiable en muchas industrias.

Sin embargo, como ocurre con cualquier práctica de seguridad, es esencial mantenerse actualizado con los avances en criptografía. Si bien SHA256 es sólido, es posible que en el futuro surjan algoritmos más sólidos como SHA3 o nuevos métodos de cifrado. Por ahora, SHA256 sigue siendo la mejor opción para el cifrado y el hash seguros.

Para obtener información más detallada sobre los algoritmos criptográficos modernos y las prácticas seguras, puede consultar este artículo sobre estándares criptográficos.

Conclusión

Nuestro generador de hash SHA256 en línea es una herramienta poderosa para cualquier persona que necesite crear hashes seguros para almacenamiento de contraseñas, verificación de archivos o proyectos de cadena de bloques. La solidez y confiabilidad de SHA256 lo han convertido en el estándar de oro en cifrado moderno, y nuestra herramienta garantiza que pueda generar hashes SHA256 de manera rápida y eficiente en cualquier momento y lugar.

Ya sea que esté trabajando en un proyecto que requiera hashes de contraseñas seguros o que garantice la integridad de los archivos descargados, pruebe nuestro generador de hashes SHA256 y experimente la simplicidad del hashes seguro a su alcance.