Generador de hash SHA1: cree hashes SHA1 seguros en línea en segundos

Nuestro generador de hashes SHA1 ofrece una forma rápida y confiable de generar hashes SHA1 en línea. Ya sea que sea un desarrollador, un profesional de TI o esté trabajando en un proyecto personal, esta herramienta lo ayuda a crear hashes seguros al instante a partir de cualquier dato de entrada. SHA1 ha sido una piedra angular en las funciones hash criptográficas, ampliamente utilizadas en la verificación de integridad de archivos, el hash de contraseñas y las firmas digitales.

¿Qué es SHA1?

SHA1, o algoritmo hash seguro 1, es una función hash criptográfica desarrollada por la Agencia de Seguridad Nacional (NSA) en 1993. Es parte de la familia de algoritmos hash seguros y genera un valor hash fijo de 160 bits, también conocido como resumen de mensaje, a partir de una entrada de cualquier longitud. SHA1 fue diseñado para garantizar la integridad de los datos al producir valores hash únicos para diferentes entradas. Incluso un cambio menor en los datos de entrada dará lugar a un hash SHA1 completamente diferente.

Aunque SHA1 se diseñó originalmente para aplicaciones criptográficas seguras, sus vulnerabilidades a los ataques de colisión han llevado a la adopción de algoritmos más seguros como SHA-256. Sin embargo, SHA1 sigue siendo útil en muchas aplicaciones no relacionadas con la seguridad debido a su velocidad y simplicidad.

Usos comunes del hash SHA1

1. Integridad de los datos

Uno de los usos más frecuentes del hash SHA1 es garantizar la integridad de los datos. Cuando descarga un archivo de una fuente confiable, el editor puede proporcionar un hash SHA1 junto con él. Después de descargar el archivo, puede utilizar un generador de hash SHA1 para crear el hash del archivo descargado y compararlo con el hash proporcionado. Si los hashes coinciden, puede confirmar que el archivo no ha sido alterado durante el proceso de descarga.

2. Firmas digitales

SHA1 se utiliza ampliamente para generar firmas digitales, que ayudan a garantizar la autenticidad de los documentos y las comunicaciones seguras. Al aplicar hash SHA1 al documento, se genera un hash único, que luego se cifra con una clave privada para crear la firma digital. Cuando un destinatario recibe el documento, puede verificar la autenticidad descifrando la firma y comparando el hash.

3. Sistemas de control de versiones

En sistemas como Git, el hash SHA1 es fundamental para rastrear los cambios en los archivos. Cada confirmación en Git se identifica mediante un hash SHA1, que proporciona una referencia única para esa versión particular del archivo o proyecto. Esto permite a los desarrolladores administrar de manera eficiente diferentes versiones y rastrear los cambios a lo largo del tiempo con un alto grado de precisión.

SHA1 en el hash de contraseñas

Históricamente, SHA1 se ha utilizado para el hash de contraseñas en bases de datos. Cuando se crea o actualiza una contraseña, la contraseña en texto simple se codifica con el generador de hash SHA1 y el hash se almacena en lugar de la contraseña en sí. Esto agrega una capa de seguridad, ya que el hash almacenado no se puede revertir fácilmente para revelar la contraseña original.

Sin embargo, debido a las vulnerabilidades de SHA1 (como los ataques de colisión, donde diferentes entradas pueden producir el mismo hash), los protocolos de seguridad modernos ahora recomiendan el uso de algoritmos más seguros como SHA-256 o bcrypt para el hash de contraseñas. Si bien SHA1 todavía se usa en sistemas heredados, los métodos más nuevos ofrecen una protección significativamente mejor contra los ataques.

Entendiendo el algoritmo SHA1

El algoritmo SHA1 está diseñado para procesar datos de entrada en fragmentos de 512 bits, rellenando los datos según sea necesario y dividiéndolos en bloques más pequeños para su procesamiento. Luego, el algoritmo aplica una serie de operaciones bit a bit y adiciones modulares para transformar los datos de entrada en una salida de 160 bits, que es el hash.

Esta transformación garantiza que el hash resultante sea exclusivo de los datos de entrada, e incluso la alteración más pequeña de la entrada generará un hash completamente diferente. Esta característica hace que SHA1 sea una herramienta confiable para garantizar la integridad y autenticidad de los datos en muchas aplicaciones.

¿Por qué usar un generador de hash SHA1?

Un generador de hash SHA1 es una herramienta esencial para cualquier persona que trabaje en la verificación de archivos, la creación de hash de contraseñas o la gestión de firmas digitales. La accesibilidad en línea de nuestro generador hace que sea rápido y fácil de usar desde cualquier dispositivo, sin necesidad de instalación. Ya sea que esté verificando un archivo descargado, creando firmas digitales seguras o administrando un sistema de control de versiones, nuestro generador de hash SHA1 en línea proporciona una solución eficiente.

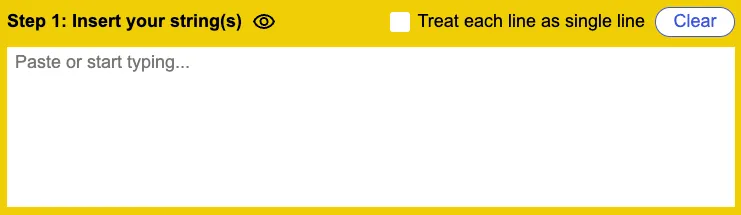

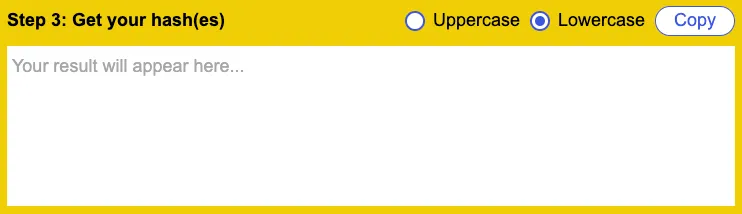

¿Cómo usar la herramienta en línea del generador de hash SHA1?

Usar nuestro generador de hash SHA1 es simple y eficiente. Aquí le mostramos cómo puede crear un hash SHA1 en línea en solo unos pocos pasos:

- Ingrese sus datos: Ingrese el texto o los datos que desea convertir en hash en el campo de entrada.

- Generar el hash: Haz clic en el botón “Generar”

y el hash SHA1 de tu entrada aparecerá instantáneamente.

- Copiar el hash: Usa el hash generado para la verificación de archivos, el hash de contraseñas o lo que requiera tu proyecto específico.

![]()

Sin necesidad de instalación, puedes generar hashes SHA1 seguros sobre la marcha, desde cualquier dispositivo con acceso a Internet.

Consideraciones de seguridad de SHA1

Si bien SHA1 ha servido como una herramienta criptográfica confiable durante muchos años, sus debilidades criptográficas lo han hecho menos adecuado para aplicaciones seguras en la actualidad. Los ataques de colisión, donde dos entradas diferentes pueden producir el mismo hash, lo han vuelto vulnerable en aplicaciones de alta seguridad, como el cifrado y el almacenamiento de contraseñas.

Debido a estas vulnerabilidades, muchas organizaciones han optado por algoritmos más fuertes como SHA-256 y bcrypt para fines críticos de seguridad. Para el cifrado o el hash de contraseñas seguros, los algoritmos modernos brindan una mejor resistencia a los ataques y las violaciones de datos.

Para obtener información más detallada sobre los algoritmos criptográficos modernos, puede consultar este artículo sobre métodos de hash seguros.

Conclusión

Nuestro generador de hash SHA1 en línea ofrece una forma rápida y eficaz de generar hashes SHA1 para varias aplicaciones, desde la verificación de archivos hasta el hash de contraseñas y las firmas digitales. Si bien SHA1 ha experimentado una disminución en su uso para aplicaciones de alta seguridad debido a sus vulnerabilidades, sigue siendo una herramienta importante para fines no relacionados con la seguridad.

Si está buscando una solución rápida y fácil de usar para crear hashes SHA1, pruebe hoy mismo nuestro generador de hashes SHA1 y agilice el flujo de trabajo de su proyecto con capacidades de hash seguras y eficientes.