SHA512-Hash-Generator: Verschlüsseln und generieren Sie sichere SHA-512-Hashes online

Unser SHA512-Hash-Generator bietet eine schnelle und effiziente Möglichkeit, SHA512-Hashes online zu erstellen und bietet so verbesserte Sicherheit für Ihre Datenverschlüsselungsanforderungen. SHA512 ist Teil der SHA-2-Familie, die für ihre Stärke und Zuverlässigkeit beim Schutz vertraulicher Informationen bekannt ist. Egal, ob Sie Passwörter hashen oder die Dateiintegrität überprüfen, SHA512 stellt sicher, dass Ihre Daten mit einem hohen Maß an Sicherheit geschützt sind.

Was ist SHA512?

SHA512 oder Secure Hash Algorithm 512-bit ist eine kryptografische Hash-Funktion, die aus Eingabedaten beliebiger Länge eine feste 512-Bit-Ausgabe erzeugt. SHA512 wurde von der National Security Agency (NSA) entwickelt und ist Teil der SHA-2-Familie, zu der auch andere Algorithmen wie SHA256 und SHA384 gehören. Es wurde entwickelt, um ein höheres Maß an Sicherheit zu bieten als ältere Algorithmen wie MD5 und SHA1.

Der SHA512-Hash ist eine Einwegfunktion, was bedeutet, dass es rechnerisch nicht möglich ist, den Hash umzukehren, um die ursprüngliche Eingabe zu finden. Dies macht SHA512 ideal für Aufgaben wie Passwort-Hashing, Datenverschlüsselung und Sicherstellung der Integrität von Dateien und Kommunikation.

Häufige Verwendungen von SHA512-Hashing

1. Passwort-Hashing

SHA512 wird in modernen Systemen häufig für Passwort-Hashing verwendet. Wenn ein Benutzer ein Passwort erstellt, generiert das System anstelle des Klartext-Passworts einen SHA512-Hash des Passworts und speichert diesen Hash. Dieser Prozess stellt sicher, dass Angreifer selbst bei einer Kompromittierung der Passwortdatenbank den Hash nicht einfach zurückentwickeln können, um das ursprüngliche Passwort abzurufen.

Viele sicherheitsbewusste Systeme kombinieren außerdem SHA512-Verschlüsselung mit Salts (zufällige Daten, die der Eingabe hinzugefügt werden), um die Passwortsicherheit weiter zu verbessern und vor Brute-Force- oder Wörterbuchangriffen zu schützen.

2. Datenintegrität und Verschlüsselung

Eine der Hauptfunktionen von SHA512-Hashing ist die Überprüfung der Datenintegrität. Durch die Generierung eines eindeutigen Hashs für eine Datei oder ein Datenelement hilft SHA512 sicherzustellen, dass die Daten nicht verändert wurden. Wenn auch nur ein einziges Zeichen in der Datei geändert wird, ist der Hashwert völlig anders und weist Sie auf die Änderung hin.

Diese Funktion macht SHA512 zu einem unverzichtbaren Tool bei der Dateiüberprüfung und Datenintegritätsprüfung, insbesondere bei der Übertragung vertraulicher Informationen oder dem Herunterladen von Dateien aus dem Internet.

3. Sichere Kryptografie

In der Welt der Kryptografie wird SHA512 aufgrund seiner Fähigkeit, Kommunikation und Daten zu sichern, vertraut. Es wird in verschiedenen kryptografischen Protokollen verwendet, darunter SSL/TLS (das den Internetverkehr sichert), digitale Signaturen und verschlüsselte E-Mails. Die längere Hash-Länge von 512 Bit bietet eine hohe Widerstandsfähigkeit gegen Kollisionsangriffe und eignet sich daher für hochsichere Anwendungen.

Darüber hinaus spielt die SHA512-Verschlüsselung eine entscheidende Rolle in der Blockchain-Technologie, da sie Transaktionen sichert und die Unveränderlichkeit von Blockchain-Daten gewährleistet.

Der SHA512-Algorithmus erklärt

Der SHA512-Algorithmus verarbeitet Eingabedaten, indem er sie in 1024-Bit-Blöcke aufteilt. Jeder Block wird durch eine Reihe von bitweisen Operationen verarbeitet, darunter Verschiebungen und logische Operationen, um die Eingabedaten in einen 512-Bit-Hash umzuwandeln. Dieser Prozess ist als Merkle-Damgård-Konstruktion bekannt, bei der den Eingabedaten Auffüllungen hinzugefügt werden, um sicherzustellen, dass sie der erforderlichen Blockgröße entsprechen.

Das Ergebnis ist ein einzigartiger Hash mit fester Länge, der nicht rückgängig gemacht oder entschlüsselt werden kann, um die ursprüngliche Eingabe offenzulegen. Diese Eigenschaft macht SHA512 zu einer der sichersten Hash-Funktionen, die heute verfügbar sind, und bietet im Vergleich zu älteren Algorithmen wie MD5 oder SHA1 einen überlegenen Schutz.

Warum einen SHA512-Hash-Generator verwenden?

Unser SHA512-Hash-Generator ist ein wertvolles Tool für Entwickler, IT-Experten und alle, die sichere Hashes erstellen müssen. Er ist besonders nützlich bei Anwendungen, bei denen Sicherheit und Datenintegrität von größter Bedeutung sind. Durch die Verwendung von SHA512 können Sie starke, irreversible Hashes erstellen, die ideal sind für:

Passwort-Hashing: Speichern Sie Benutzerpasswörter sicher und schützen Sie sie vor unbefugtem Zugriff.

Dateiüberprüfung: Stellen Sie die Integrität von Dateien sicher, indem Sie ihre SHA512-Hashwerte vergleichen.

Verschlüsselung und Kryptografie: Implementieren Sie eine sichere Datenverschlüsselung in Ihren Projekten.

Egal, ob Sie an Websicherheit, kryptografischen Protokollen oder Blockchain-Anwendungen arbeiten, unser SHA512-Generator bietet eine schnelle und effiziente Möglichkeit, sichere Hashes zu erstellen.

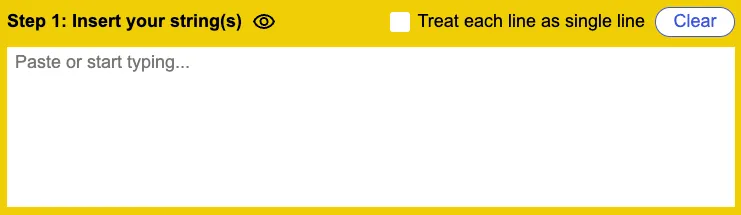

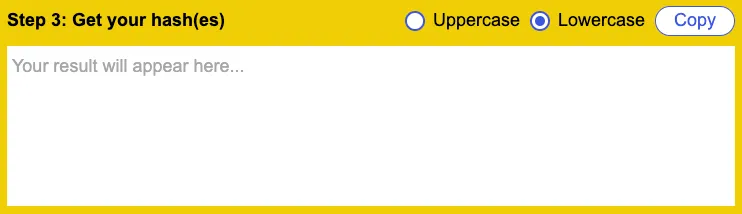

Wie verwende ich das Online-Tool für den SHA512-Hash-Generator?

Die Verwendung unseres Online-SHA512-Hash-Generators ist einfach und effizient. Befolgen Sie diese einfachen Schritte, um Ihren SHA512-Hash zu generieren:

- Geben Sie Ihre Daten ein: Geben Sie den Text oder die Daten, die Sie hashen möchten, in das Eingabefeld ein.

- Generieren Sie den Hash: Klicken Sie auf die Schaltfläche „Generieren“,

und das Tool erstellt sofort einen SHA512-Hash Ihrer Eingabe.

- Kopieren Sie den Hash: Verwenden Sie den generierten Hash zur Passwortspeicherung, Dateiüberprüfung oder für kryptografische Zwecke.

![]()

Das Tool ist online von jedem Gerät aus zugänglich, d. h. Sie können SHA512-Hashes erstellen, ohne Software herunterladen oder komplexe Installationen durchführen zu müssen.

Sicherheitsüberlegungen zu SHA512

SHA512 gilt als einer der sichersten Hashing-Algorithmen, die heute verfügbar sind. Seine 512-Bit-Hash-Länge bietet ein hohes Maß an Sicherheit und ist resistent gegen Kollisionsangriffe, bei denen zwei verschiedene Eingaben denselben Hash generieren könnten. Diese Robustheit ist der Grund, warum SHA512 für sensible Anwendungen wie Passwort-Hashing, digitale Signaturen und die Sicherung von Kommunikationen vertrauenswürdig ist.

Obwohl SHA512 sehr sicher ist, ist es immer wichtig, es mit anderen bewährten Sicherheitsmethoden zu kombinieren. Wenn Sie beispielsweise Passwörter speichern, fügt die Verwendung von Salted Hashes eine zusätzliche Schutzebene hinzu. Darüber hinaus kann die Kombination von SHA512 mit anderen kryptografischen Techniken wie AES (Advanced Encryption Standard) zur Verschlüsselung die Datensicherheit weiter verbessern.

Weitere Informationen zu bewährten kryptografischen Verfahren finden Sie in diesem Artikel zu sicheren Hashing-Methoden.

Fazit

Unser Online-SHA512-Hashgenerator ist das perfekte Tool, um schnell und effizient sichere Hashes zu generieren. Egal, ob Sie an Passwortschutz, Dateiüberprüfung oder der Sicherung vertraulicher Kommunikation arbeiten, SHA512 bietet die Stärke und Zuverlässigkeit, die Sie zum Schutz Ihrer Daten benötigen. Mit seinem robusten Algorithmus und seinem breiten Anwendungsspektrum bleibt SHA512 ein vertrauenswürdiger Standard in der Welt der Kryptografie.

Probieren Sie unseren SHA512-Hashgenerator noch heute aus, um die Vorteile einer starken, sicheren Verschlüsselung für Ihre Projekte zu erleben.