SHA256-Hash-Generator: Erstellen Sie sofort sichere SHA-256-Hashes online

Unser SHA256-Hash-Generator bietet eine schnelle und effiziente Möglichkeit, SHA256-Hashes online zu generieren und stellt eine leistungsstarke Lösung zum Verschlüsseln und Sichern Ihrer Daten dar. Egal, ob Sie Entwickler sind, der an Passwort-Hashing arbeitet, oder Kryptowährungs-Enthusiast, der sich mit Blockchain-Technologie beschäftigt, SHA256 ist ein vertrauenswürdiger und weit verbreiteter Algorithmus. Erfahren Sie mehr darüber, was SHA256 ist und warum es für eine sichere Verschlüsselung unverzichtbar ist.

Was ist SHA256?

SHA256 oder Secure Hash Algorithm 256-bit ist Teil der SHA-2-Familie kryptografischer Hash-Funktionen, die von der National Security Agency (NSA) entwickelt wurden. Es handelt sich um eine Einweg-Hash-Funktion, die alle Eingabedaten unabhängig von der Eingabegröße in einen 256-Bit-Hash-Wert mit fester Länge umwandelt. Der SHA256-Algorithmus wird häufig verwendet, da er im Vergleich zu älteren Hash-Algorithmen wie MD5 und SHA1 ein höheres Maß an Sicherheit bietet.

SHA256 ist eine wichtige Komponente in vielen Anwendungen, darunter Passwort-Hashing, Dateiüberprüfung und Blockchain-Technologien. Seine Stärke liegt in seiner Widerstandsfähigkeit gegen Kollisionsangriffe, was ihn zu einer beliebten Wahl für moderne kryptografische Anforderungen macht.

Häufige Verwendungen von SHA256-Hashing

1. Passwort-Hashing

SHA256 wird häufig beim Passwort-Hashing verwendet, um Benutzeranmeldeinformationen sicher zu speichern. Anstatt Passwörter im Klartext zu speichern, konvertieren Systeme sie in SHA256-Hashwerte, die dann in Datenbanken gespeichert werden. Dadurch wird sichergestellt, dass Angreifer selbst bei einer Kompromittierung der Datenbank den Hash nicht einfach wieder in das ursprüngliche Passwort umwandeln können.

Viele Systeme verwenden auch Salts in Kombination mit SHA256, um Passwörter zusätzlich vor Brute-Force-Angriffen und Rainbow-Table-Exploits zu schützen. Aufgrund seiner kryptografischen Stärke wird SHA256 schwächeren Algorithmen wie MD5 und SHA1 für die Kennwortsicherheit vorgezogen.

2. Datenintegrität und -überprüfung

Eine der Hauptanwendungen von SHA256 ist die Überprüfung der Integrität von Dateien und Daten. Beim Herunterladen von Software oder Übertragen vertraulicher Dateien stellen Entwickler häufig einen SHA256-Hash zusammen mit der Datei bereit. Nach dem Herunterladen der Datei können Benutzer einen SHA256-Hashgenerator verwenden, um den Hash der Datei zu erstellen und ihn mit dem bereitgestellten Hash zu vergleichen. Wenn die Hashes übereinstimmen, wird die Datei als unverändert verifiziert.

Diese Verwendung von Hashing SHA256 ist entscheidend, um sicherzustellen, dass Daten während der Übertragung oder des Downloads nicht manipuliert wurden, was insbesondere bei der Softwareverteilung und der sicheren Datenverarbeitung wichtig ist.

3. Blockchain und Kryptografie

SHA256 ist das Rückgrat der Blockchain-Technologie, einschließlich ihrer bekanntesten Anwendung in Bitcoin und anderen Kryptowährungen. In Blockchain-Systemen wird die SHA256-Verschlüsselung verwendet, um Transaktionsdaten zu sichern und die Integrität des gesamten Blockchain-Ledgers sicherzustellen. Jeder Block in der Blockchain ist durch einen SHA256-Hash verknüpft, der garantiert, dass die Daten nicht geändert werden können, ohne die Kette zu unterbrechen.

Durch die Erstellung eines einzigartigen, irreversiblen Hashs für jeden Block trägt SHA256 dazu bei, das Vertrauen und die Sicherheit von Blockchain-Systemen aufrechtzuerhalten und Betrug und Manipulation zu verhindern. Dies macht es in der Welt der dezentralen Ledger und Kryptowährungstransaktionen unverzichtbar.

Der SHA256-Algorithmus erklärt

Der SHA256-Algorithmus verarbeitet Eingabedaten, indem er sie in 512-Bit-Blöcke aufteilt. Jeder Block wird durch eine Reihe von bitweisen Operationen verarbeitet, darunter Verschieben, Rotieren und Bit-Mischen, um einen endgültigen 256-Bit-Hash zu erzeugen. Das Ergebnis ist ein einzigartiger Hashwert mit fester Länge, der nicht rückgängig gemacht oder entschlüsselt werden kann, um die ursprünglichen Daten preiszugeben.

SHA256 ist eine Einweg-Hash-Funktion, was bedeutet, dass es nach dem Hashen der Daten praktisch unmöglich ist, die ursprüngliche Eingabe aus dem Hash-Wert abzurufen. Dies macht es äußerst effektiv für Aufgaben wie Passwort-Hashing und Datenintegritätsprüfungen, bei denen Sicherheit oberste Priorität hat. Die Komplexität und Widerstandsfähigkeit des Algorithmus gegen Kollisionsangriffe haben ihn zu einem vertrauenswürdigen Standard in der modernen Verschlüsselung gemacht.

Warum einen SHA256-Hash-Generator verwenden?

Unser SHA256-Hash-Generator ist ein vielseitiges Tool für alle, die SHA256-Hashes erstellen müssen. Er ist besonders wertvoll für Entwickler, IT-Experten und Kryptografie-Enthusiasten, die an sicheren Anwendungen arbeiten. Egal, ob Sie Passwörter hashen, Dateien verifizieren oder Blockchain-Transaktionen sichern, unser Online-SHA256-Generator bietet eine schnelle und einfache Lösung.

Hauptfunktionen:

Schnell und einfach zu verwenden: Keine Installation erforderlich; geben Sie einfach Ihre Daten ein und erhalten Sie sofort Ihren Hash.

Sicher und zuverlässig: SHA256 ist nach wie vor eine der sichersten verfügbaren Hash-Funktionen und wird häufig für Verschlüsselung und Datensicherheit verwendet.

Online-Zugänglichkeit: Generieren Sie SHA256-Hashes von jedem internetfähigen Gerät aus, ohne dass spezielle Software erforderlich ist.

Wie verwende ich das Online-Tool zum Generieren von SHA256-Hashes?

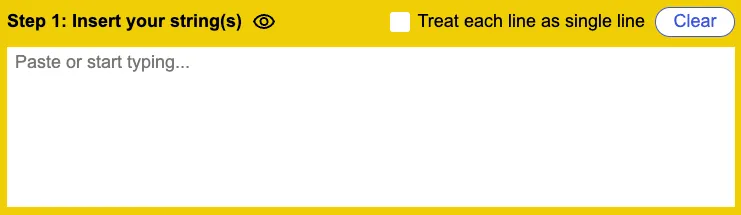

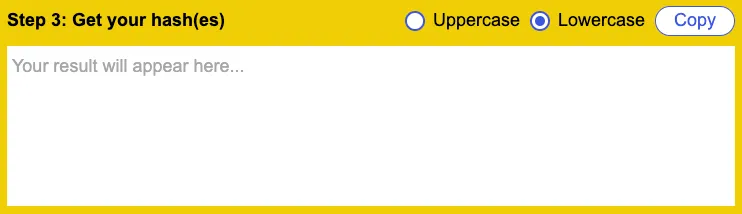

Das Generieren eines SHA256-Hashes mit unserem Online-SHA256-Tool ist einfach und bequem. So funktioniert es:

- Geben Sie Ihre Daten ein: Geben Sie den Text, die Datei oder die Daten, die Sie hashen möchten, in das Eingabefeld des Tools ein.

- Klicken Sie auf „Generieren“: Klicken Sie auf die Schaltfläche „Generieren“,

und das Tool erstellt einen einzigartigen SHA256-Hash Ihrer Daten.

- Kopieren Sie den Hash: Verwenden Sie den generierten Hash in Ihrem Projekt, Passwortspeicher oder Datenüberprüfungsprozess.

![]()

Die Einfachheit des Tools macht es für Benutzer aller Ebenen zugänglich und da es webbasiert ist, können Sie SHA256-Hashes von jedem Gerät aus ohne zusätzliche Software erstellen.

Sicherheitsüberlegungen zu SHA256

SHA256 gilt allgemein als eine der sichersten Hash-Funktionen, die heute verfügbar sind. Seine 256-Bit-Hash-Größe und Widerstandsfähigkeit gegen Kollisionsangriffe machen es für Verschlüsselung, Passwortspeicherung und Kryptografie geeignet. Im Gegensatz zu älteren Algorithmen wie MD5 und SHA1, die anfällig für Angriffe sind, bietet SHA256 starke Sicherheit und wird in vielen Branchen weiterhin vertraut.

Wie bei jeder Sicherheitspraxis ist es jedoch wichtig, über die Fortschritte in der Kryptografie auf dem Laufenden zu bleiben. Obwohl SHA256 robust ist, könnten in Zukunft stärkere Algorithmen wie SHA3 oder neue Verschlüsselungsmethoden auftauchen. Derzeit bleibt SHA256 die erste Wahl für sicheres Hashing und Verschlüsselung.

Detailliertere Informationen zu modernen kryptografischen Algorithmen und sicheren Verfahren finden Sie in diesem Artikel zu kryptografischen Standards.

Fazit

Unser Online-SHA256-Hashgenerator ist ein leistungsstarkes Tool für alle, die sichere Hashes für die Passwortspeicherung, Dateiüberprüfung oder Blockchain-Projekte erstellen müssen. Die Stärke und Zuverlässigkeit von SHA256 haben es zum Goldstandard in der modernen Verschlüsselung gemacht, und unser Tool stellt sicher, dass Sie jederzeit und überall schnell und effizient SHA256-Hashes generieren können.

Egal, ob Sie an einem Projekt arbeiten, das sicheres Passwort-Hashing erfordert, oder ob Sie die Integrität heruntergeladener Dateien sicherstellen möchten, probieren Sie unseren SHA256-Hash-Generator aus und erleben Sie die Einfachheit des sicheren Hashings auf Knopfdruck.