SHA1-Hash-Generator: Erstellen Sie sichere SHA-1-Hashes online in Sekunden

Unser SHA1-Hash-Generator bietet eine schnelle und zuverlässige Möglichkeit, SHA1-Hashes online zu generieren. Egal, ob Sie Entwickler, IT-Experte oder Mitarbeiter eines persönlichen Projekts sind, mit diesem Tool können Sie sofort sichere Hashes aus beliebigen Eingabedaten erstellen. SHA1 ist ein Eckpfeiler kryptografischer Hash-Funktionen und wird häufig zur Überprüfung der Dateiintegrität, zum Hashen von Passwörtern und für digitale Signaturen verwendet.

Was ist SHA1?

SHA1 oder Secure Hash Algorithm 1 ist eine kryptografische Hash-Funktion, die 1993 von der National Security Agency (NSA) entwickelt wurde. Sie ist Teil der Secure Hash Algorithm-Familie und generiert einen festen 160-Bit-Hash-Wert, auch als Message Digest bezeichnet, aus einer Eingabe beliebiger Länge. SHA1 wurde entwickelt, um die Datenintegrität sicherzustellen, indem für unterschiedliche Eingaben eindeutige Hash-Werte erstellt werden. Selbst eine geringfügige Änderung der Eingabedaten führt zu einem völlig anderen SHA1-Hash.

Obwohl SHA1 ursprünglich für sichere kryptografische Anwendungen entwickelt wurde, führten seine Anfälligkeiten gegenüber Kollisionsangriffen zur Einführung sichererer Algorithmen wie SHA-256. Aufgrund seiner Geschwindigkeit und Einfachheit ist SHA1 jedoch auch in vielen nicht sicherheitsrelevanten Anwendungen nützlich.

Häufige Verwendungen von SHA1-Hashing

1. Datenintegrität

Eine der häufigsten Verwendungen von SHA1-Hashing ist die Gewährleistung der Datenintegrität. Wenn Sie eine Datei von einer vertrauenswürdigen Quelle herunterladen, stellt der Herausgeber möglicherweise einen SHA1-Hash bereit. Nach dem Herunterladen der Datei können Sie mit einem SHA1-Hash-Generator den Hash der heruntergeladenen Datei erstellen und ihn mit dem bereitgestellten Hash vergleichen. Wenn die Hashes übereinstimmen, können Sie bestätigen, dass die Datei während des Downloadvorgangs nicht manipuliert wurde.

2. Digitale Signaturen

SHA1 wird häufig zum Generieren digitaler Signaturen verwendet, die zur Gewährleistung der Authentizität von Dokumenten und sicherer Kommunikation beitragen. Durch Hashen des Dokuments mit SHA1 wird ein eindeutiger Hash generiert, der dann mit einem privaten Schlüssel verschlüsselt wird, um die digitale Signatur zu erstellen. Wenn ein Empfänger das Dokument erhält, kann er die Echtheit überprüfen, indem er die Signatur entschlüsselt und den Hash vergleicht.

3. Versionskontrollsysteme

In Systemen wie Git ist Hashen von SHA1 grundlegend für die Nachverfolgung von Änderungen in Dateien. Jeder Commit in Git wird durch einen SHA1-Hash identifiziert, der eine eindeutige Referenz für diese bestimmte Version der Datei oder des Projekts bereitstellt. Dies ermöglicht Entwicklern, verschiedene Versionen effizient zu verwalten und Änderungen im Laufe der Zeit mit einem hohen Grad an Genauigkeit zu verfolgen.

SHA1 beim Passwort-Hashing

SHA1 wurde in der Vergangenheit zum Passwort-Hashing in Datenbanken verwendet. Wenn ein Passwort erstellt oder aktualisiert wird, wird das Klartext-Passwort mit dem SHA1-Hash-Generator gehasht und der Hash anstelle des Passworts selbst gespeichert. Dies fügt eine zusätzliche Sicherheitsebene hinzu, da der gespeicherte Hash nicht einfach rückgängig gemacht werden kann, um das ursprüngliche Passwort anzuzeigen.

Aufgrund von Schwachstellen in SHA1 (wie Kollisionsangriffen, bei denen verschiedene Eingaben denselben Hash erzeugen können) empfehlen moderne Sicherheitsprotokolle jedoch mittlerweile die Verwendung sichererer Algorithmen wie SHA-256 oder bcrypt für das Hashing von Passwörtern. Obwohl SHA1 für ältere Systeme noch immer verwendet wird, bieten neuere Methoden deutlich besseren Schutz vor Angriffen.

Den SHA1-Algorithmus verstehen

Der SHA1-Algorithmus ist darauf ausgelegt, Eingabedaten in 512-Bit-Blöcken zu verarbeiten, die Daten nach Bedarf aufzufüllen und sie zur Verarbeitung in kleinere Blöcke aufzuteilen. Der Algorithmus wendet dann eine Reihe von bitweisen Operationen und modularen Additionen an, um die Eingabedaten in eine 160-Bit-Ausgabe umzuwandeln, die den Hash darstellt.

Diese Umwandlung stellt sicher, dass der resultierende Hash für die Eingabedaten eindeutig ist und selbst die kleinste Änderung an der Eingabe einen völlig anderen Hash erzeugt. Diese Eigenschaft macht SHA1 zu einem zuverlässigen Tool zur Gewährleistung der Datenintegrität und -authentizität in vielen Anwendungen.

Warum einen SHA1-Hash-Generator verwenden?

Ein SHA1-Hashgenerator ist ein unverzichtbares Tool für alle, die an Dateiüberprüfung, Passwort-Hashing oder der Verwaltung digitaler Signaturen arbeiten. Durch die Online-Zugänglichkeit unseres Generators ist er schnell und einfach von jedem Gerät aus zu verwenden, ohne dass eine Installation erforderlich ist. Egal, ob Sie eine heruntergeladene Datei überprüfen, sichere digitale Signaturen erstellen oder ein Versionskontrollsystem verwalten, unser Online-SHA1-Hashgenerator bietet eine effiziente Lösung.

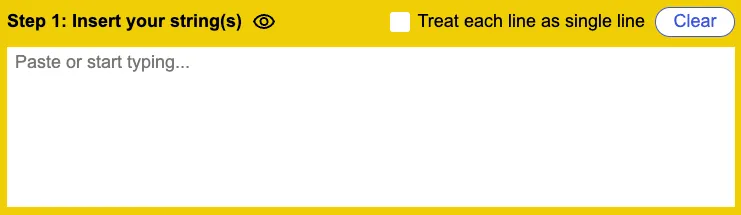

Wie verwende ich das Online-Tool des SHA1-Hashgenerators?

Die Verwendung unseres SHA1-Hashgenerators ist einfach und effizient. So können Sie in nur wenigen Schritten online einen SHA1-Hash erstellen:

- Geben Sie Ihre Daten ein: Geben Sie den Text oder die Daten, die Sie hashen möchten, in das Eingabefeld ein.

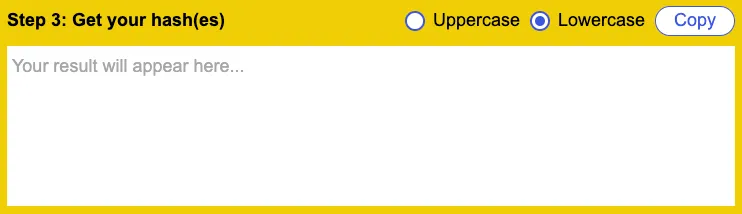

- Hash generieren: Klicken Sie auf die Schaltfläche „Generieren“,

und der SHA1-Hash Ihrer Eingabe wird sofort angezeigt.

- Hash kopieren: Verwenden Sie den generierten Hash zur Dateiüberprüfung, zum Passwort-Hashing oder was auch immer Ihr spezifisches Projekt erfordert.

![]()

Da keine Installation erforderlich ist, können Sie unterwegs von jedem internetfähigen Gerät aus sichere SHA1-Hashes generieren.

Sicherheitsüberlegungen zu SHA1

Obwohl SHA1 viele Jahre lang als zuverlässiges kryptografisches Tool gedient hat, ist es aufgrund seiner kryptografischen Schwächen heute weniger für sichere Anwendungen geeignet. Kollisionsangriffe, bei denen zwei verschiedene Eingaben denselben Hash erzeugen können, haben es in Hochsicherheitsanwendungen wie Verschlüsselung und Passwortspeicherung angreifbar gemacht.

Aufgrund dieser Schwachstellen sind viele Organisationen für sicherheitskritische Zwecke auf stärkere Algorithmen wie SHA-256 und bcrypt umgestiegen. Für sicheres Passwort-Hashing oder sichere Verschlüsselung bieten moderne Algorithmen eine bessere Widerstandsfähigkeit gegen Angriffe und Datenlecks.

Ausführlichere Informationen zu modernen kryptografischen Algorithmen finden Sie in diesem Artikel über sichere Hashing-Methoden.

Fazit

Unser Online-SHA1-Hash-Generator bietet eine schnelle und effektive Möglichkeit, SHA1-Hashes für verschiedene Anwendungen zu generieren, von der Dateiüberprüfung bis hin zu Passwort-Hashing und digitalen Signaturen. Obwohl SHA1 aufgrund seiner Schwachstellen bei Hochsicherheitsanwendungen immer seltener zum Einsatz kommt, bleibt es für nicht sicherheitsrelevante Zwecke ein wichtiges Tool.

Wenn Sie nach einer schnellen, benutzerfreundlichen Lösung zum Erstellen von SHA1-Hashes suchen, probieren Sie noch heute unseren SHA1-Hashgenerator aus und optimieren Sie Ihren Projektablauf mit sicheren und effizienten Hashing-Funktionen.